Waarom worden kleine en middelgrote bedrijven door hackers aangevallen?

Ontdek waarom MKB’s een geliefd doelwit zijn voor cybercriminelen. Leer over zwakke beveiliging, waardevolle data en hoe PostAffiliatePro helpt je bedrijf te be...

Ontdek waarom mkb’ers de belangrijkste doelwitten zijn voor cybercriminelen, welke kwetsbaarheden zij hebben.

Kleine en middelgrote bedrijven (mkb’ers) zijn het belangrijkste doelwit geworden van cybercriminelen, en de reden is eenvoudig: ze vormen de perfecte mix van kans en kwetsbaarheid. Deze organisaties beschikken vaak over waardevolle klantgegevens, financiële informatie en intellectueel eigendom—assets die hackers snel kunnen gelde maken. Maar in tegenstelling tot grote ondernemingen met eigen securityteams en geavanceerde verdediging, ontbreekt het mkb’ers doorgaans aan middelen om deze assets voldoende te beschermen. 71% van alle datalekken is gericht op bedrijven met minder dan 100 medewerkers, terwijl veel van deze organisaties werken met verouderde systemen, weinig IT-personeel en vrijwel geen formele cyberbeveiligingsstrategie. De kloof tussen de waarde van data die het mkb bezit en de kracht van hun beveiliging creëert een onweerstaanbaar doelwit. Misschien nog alarmerender is dat 51% van de mkb’ers helemaal geen beveiligingsmaatregelen heeft genomen, waardoor hun netwerken eigenlijk wagenwijd open staan voor aanvallers. Dit kwetsbaarheidsgat is geen toeval—het is direct het gevolg van beperkte IT-middelen, krappe budgetten en een gebrek aan training van medewerkers over best practices op het gebied van security. Voor hackers vormen mkb’ers het laaghangend fruit: hoge opbrengst, minimale inspanning vereist om binnen te dringen.

Vanuit puur economisch oogpunt is het voor cybercriminelen veel aantrekkelijker om mkb’ers aan te vallen dan grote ondernemingen. Waar een groot bedrijf misschien maandenlang beveiligingslagen heeft die moeilijk te doorbreken zijn, is een mkb’er vaak in uren of dagen te compromitteren. Aanvallers werken volgens een volumemodel: in plaats van veel tijd en middelen te besteden aan het hacken van één Fortune 500-bedrijf, kunnen ze in dezelfde tijd tientallen mkb’ers aanvallen en zo aanzienlijke totale winst behalen. De financiële prikkel is groot omdat de risico-batenverhouding sterk in het voordeel is van de aanvaller. Kijk naar de economie:

| Doelwit aanval | Benodigde inspanning | Potentiële opbrengst | Risiconiveau | Winstgevendheid |

|---|---|---|---|---|

| Grote onderneming | 6-12 maanden | $500K-$5M | Zeer hoog | Matig |

| Middelgroot bedrijf | 2-4 maanden | $100K-$500K | Hoog | Goed |

| Klein bedrijf | 1-7 dagen | $10K-$100K | Laag | Uitstekend |

| Meerdere mkb’ers (10) | 2-3 weken | $100K-$1M | Laag | Uitstekend |

Deze tabel laat zien waarom aanvallers hun focus verleggen naar kleinere bedrijven. De combinatie van snelle toegang, redelijke opbrengsten en een minimaal detectierisico maakt mkb’ers tot de meest winstgevende doelen in de cybercriminele economie.

De financiële realiteit waar de meeste mkb’ers mee te maken hebben, creëert een ideale omgeving voor succesvolle cyberaanvallen. Waar grote bedrijven 10-15% van hun IT-budget besteden aan beveiliging, geven mkb’ers doorgaans minder dan 5% uit, en veel mkb’ers geven er zelfs helemaal niets aan uit. Dit betekent dat kleine bedrijven vaak werken met verouderde software, ongepatchte systemen en minimale beveiligingsinfrastructuur. Veel mkb’ers hebben slechts één IT’er in dienst, of besteden IT uit aan een externe partij die meerdere klanten bedient, waardoor beveiliging vaak een bijzaak is. De gemiddelde kosten voor het implementeren van enterprise-grade beveiliging—firewalls, intrusion detection systems, security information en event management (SIEM)—kunnen jaarlijks oplopen tot meer dan $50.000, wat voor bedrijven met lage marges onbetaalbaar is. Mkb’ers geven gemiddeld $1.500-$5.000 per jaar uit aan cybersecurity, tegenover $10 miljoen of meer bij grote bedrijven. Dit financieringsgat vertaalt zich direct in kwetsbaarheid: verouderde besturingssystemen, ongepatchte software, geen back-ups en geen permanente security monitoring. Als krappe budgetten mkb’ers dwingen te kiezen tussen investeren in groei of in security, wint groei bijna altijd—totdat een hack een pijnlijke wake-upcall wordt.

Hoewel technologie een belangrijke rol speelt in cybersecurity, is de menselijke factor vaak de zwakste schakel in de verdediging van mkb’ers. Werknemers vormen vaak de toegangspoort tot netwerken, en mkb’ers hebben zelden de middelen voor uitgebreide security awareness-training. De cijfers zijn onthutsend:

Het effect is enorm: mkb-medewerkers krijgen 350% meer cyberaanvallen te verwerken dan hun collega’s bij grote bedrijven, vooral omdat aanvallers weten dat deze werknemers weinig security-training krijgen. Eén medewerker die op een kwaadaardige link klikt of een geïnfecteerde bijlage opent, kan het hele netwerk in gevaar brengen. In tegenstelling tot grote organisaties die regelmatig trainingen geven en strenge toegangscontroles hebben, werken mkb’ers vaker op basis van vertrouwen en gemak. Medewerkers gebruiken eigen apparaten, krijgen op afstand toegang tot systemen zonder goede authenticatie en delen wachtwoorden. Deze menselijke kwetsbaarheid is vaak makkelijker te misbruiken dan technische beveiligingslekken, waardoor het opleiden van medewerkers een van de belangrijkste—en meest verwaarloosde—onderdelen van mkb-cybersecurity is.

Hackers hebben ontdekt dat mkb’ers nog een belangrijke rol spelen: ze zijn de toegangspoort tot grotere, lucratievere doelen. Veel kleine bedrijven werken als leverancier, dienstverlener of partner van grotere ondernemingen en onderhouden zo vertrouwelijke relaties en netwerkverbindingen. Aanvallers misbruiken deze relaties door eerst het mkb te hacken en dan via die toegang het grotere bedrijf binnen te dringen. Deze supply chain-aanval is steeds vaker en met verwoestend effect te zien. Een hacker kan weken besteden aan het proberen binnen te dringen bij een groot bedrijf, maar slaagt in uren door een kleine leverancier te hacken die directe toegang heeft tot de systemen van de grote klant. De SolarWinds-hack in 2020 is hier een bekend voorbeeld van: aanvallers compromitteerden het updateproces van een softwarebedrijf, waardoor duizenden zakelijke klanten werden besmet. Voor mkb’ers betekent dit dat ze niet alleen doelwit zijn vanwege hun eigen data, maar vooral vanwege hun waardevolle connecties. Een klein accountantskantoor, IT-consultant of logistiek dienstverlener kan de sleutel tot grote organisaties bezitten. Deze dubbele dreiging maakt mkb’ers tot een aantrekkelijk doelwit, ongeacht hun eigen datawaarde; aanvallers zien hen als springplank voor een bredere aanval.

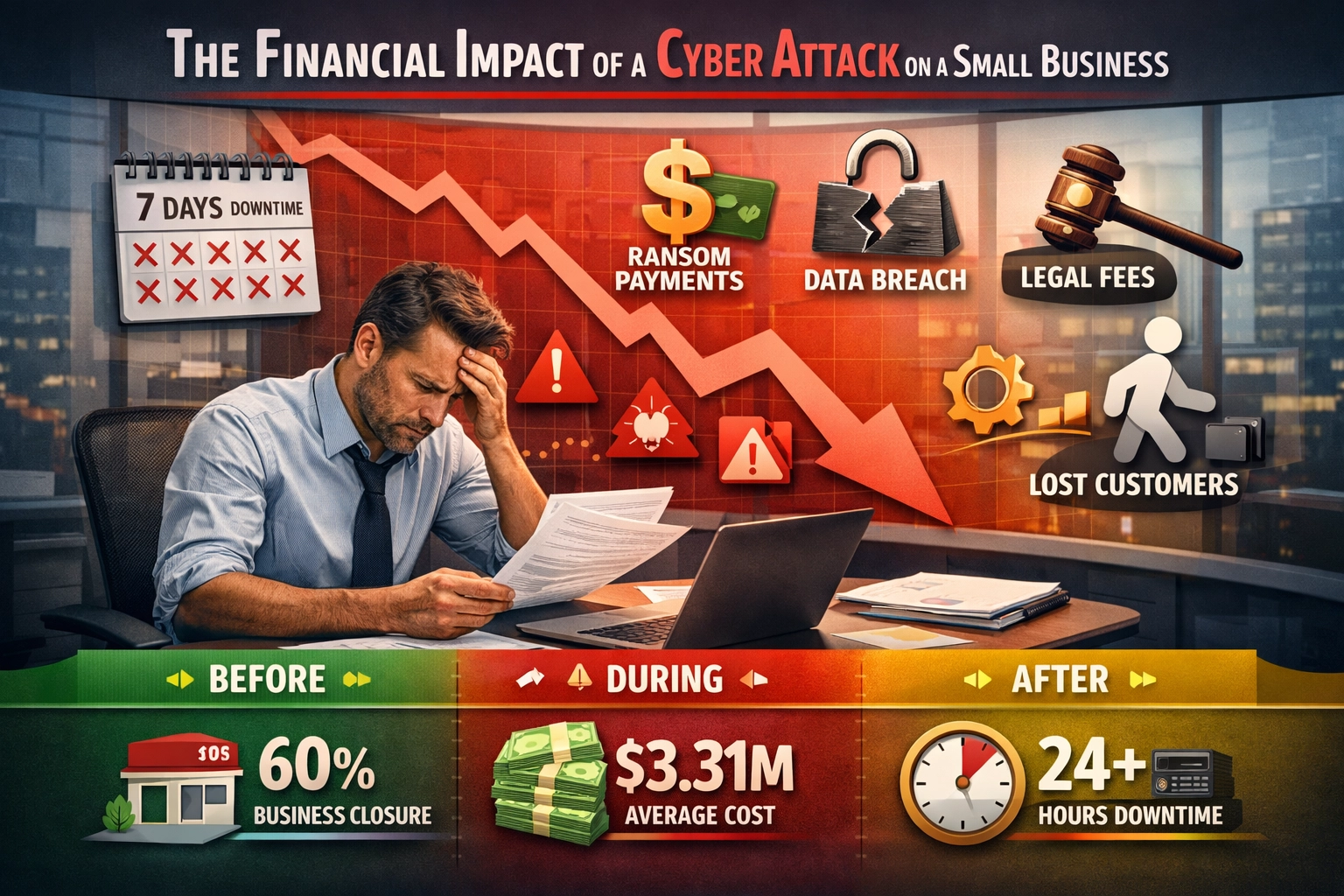

De financiële gevolgen van een cybersecurity-incident kunnen voor mkb’ers rampzalig zijn, vaak zelfs fataal voor het bedrijf. Grote bedrijven kunnen verliezen opvangen en herstellen, maar kleine bedrijven missen vaak de reserves om de directe kosten, downtime en reputatieschade te overleven. De gemiddelde kosten van een datalek voor mkb’ers zijn $3,31 miljoen—meerdere jaren winst voor veel bedrijven. Naast directe kosten voor herstel, forensisch onderzoek en meldingen, zijn er ook aanzienlijke indirecte kosten: productiviteitsverlies door downtime, omzetverlies door klanten die geen toegang hebben tot diensten, en de kosten van het verbeteren van beveiliging om toekomstige aanvallen te voorkomen. 60% van de mkb’ers die een groot datalek doormaakt, sluit binnen zes maanden de deuren, omdat ze financieel niet kunnen herstellen of het vertrouwen van klanten niet meer terugwinnen. De kosten van een datalek variëren sterk—95% van de incidenten kost tussen de $826 en $653.587—maar zelfs het laagste bedrag kan al desastreus uitpakken. Boetes maken het alleen maar erger: GDPR-overtredingen kunnen leiden tot boetes tot 4% van de jaaromzet, terwijl HIPAA-boetes kunnen oplopen tot $100-$50.000 per gelekt bestand. De reputatieschade is minstens zo groot, want klanten verliezen hun vertrouwen en stappen over naar de concurrent. Voor mkb’ers is de vraag niet of ze zich beveiliging kunnen veroorloven—maar of ze het zich kunnen veroorloven géén beveiliging te hebben.

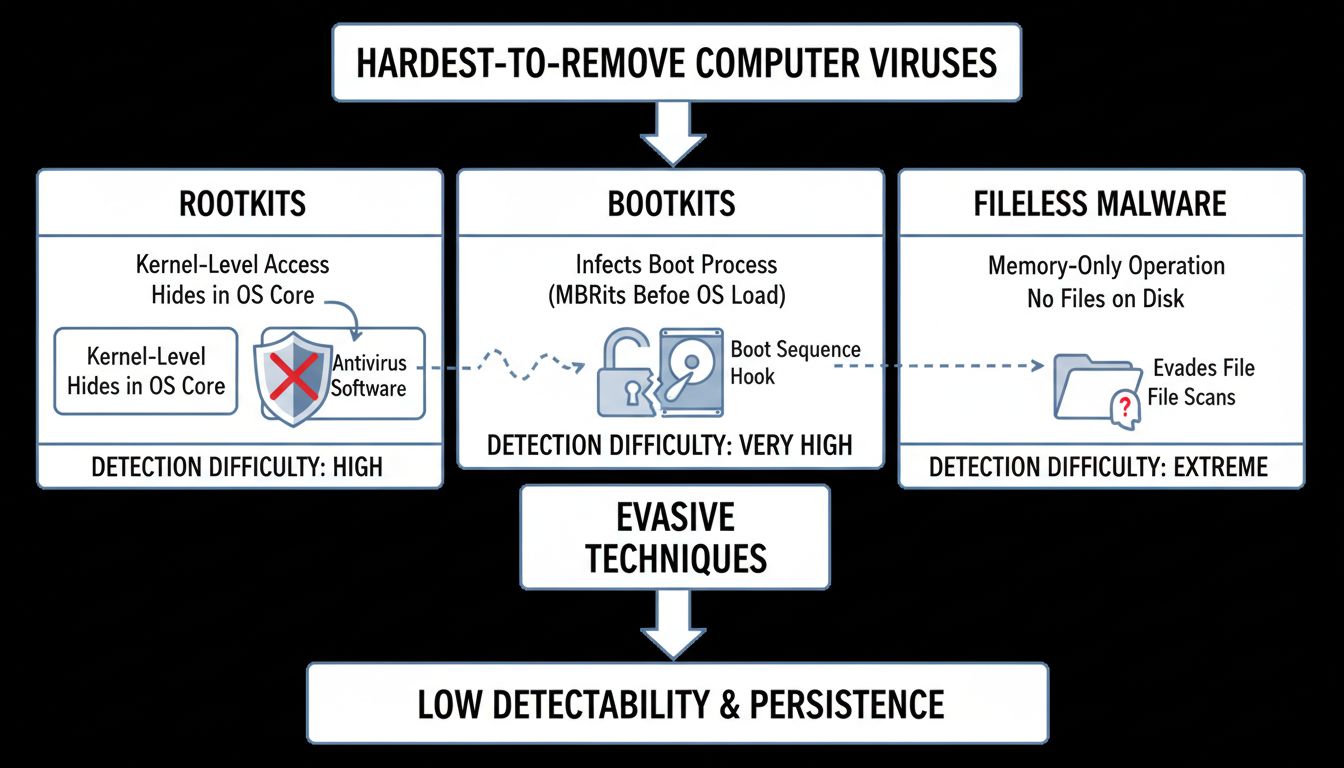

Mkb’ers worden geconfronteerd met een breed scala aan cyberaanvallen, die allemaal specifieke zwakke plekken uitbuiten. Ransomware-aanvallen zijn in 82% van de gevallen gericht op organisaties met minder dan 1.000 medewerkers, waardoor mkb’ers het belangrijkste slachtoffer zijn van dit verwoestende aanvalstype. Ransomware versleutelt bestanden en systemen, die pas weer toegankelijk zijn na betaling van losgeld—vaak tussen de $5.000 en $500.000 of meer. Malware vormt een andere grote dreiging, met 18% van alle malware-aanvallen gericht op mkb’ers, bedoeld om data te stelen, activiteiten te monitoren of blijvende toegang te verschaffen. Phishing blijft het meest voorkomende toegangspunt, waarbij misleidende e-mails medewerkers ertoe verleiden hun inloggegevens af te staan of schadelijke bestanden te downloaden. DDoS-aanvallen (Distributed Denial of Service) overspoelen websites en diensten met verkeer, waardoor uitval en reputatieschade ontstaan. SQL-injectie-aanvallen misbruiken kwetsbaarheden in webapplicaties om toegang te krijgen tot databases met klant- en financiële gegevens. Elk van deze aanvalstypen is extra effectief tegen mkb’ers omdat zij vaak geen geavanceerde detectie- en responsmechanismen hebben. Een groot bedrijf detecteert en beperkt een ransomware-infectie doorgaans binnen enkele uren; een mkb’er ontdekt de aanval vaak pas als bestanden al versleuteld zijn en het losgeld geëist wordt. Door de variatie aan dreigingen moeten mkb’ers zich tegen meerdere aanvalsvectoren tegelijk beschermen, wat voor de meeste kleine IT-teams een vrijwel onmogelijke opgave is.

Een van de gevaarlijkste misvattingen bij mkb’ers is het idee dat “wij te klein zijn om door hackers te worden aangevallen.” Dit valse gevoel van veiligheid zorgt ervoor dat security-investeringen worden uitgesteld en waarschuwingssignalen worden genegeerd. 59% van de mkb’ers zonder beveiligingsmaatregelen denkt dat hun omvang hen beschermt tegen aanvallen, terwijl uit cijfers blijkt dat juist mkb’ers het belangrijkste doelwit zijn. Deze misvatting komt voort uit een verkeerd beeld van hoe cybercriminelen werken: ze selecteren hun doelen niet op omvang, maar gebruiken geautomatiseerde tools om netwerken te scannen op kwetsbaarheden en misbruiken elke zwakke plek die ze vinden. Een klein bedrijf met een ongepatchte server is voor een hacker net zo aantrekkelijk als een groot bedrijf met hetzelfde lek—misschien zelfs aantrekkelijker, omdat kleine bedrijven minder vaak detectiesystemen hebben. De “wij zijn te klein”-mentaliteit zorgt voor een vicieuze cirkel: omdat ondernemers denken dat ze geen doelwit zijn, investeren ze niet in security; omdat ze niet investeren, worden ze kwetsbaarder; en omdat ze kwetsbaar zijn, worden ze juist doelwit. Deze misvatting is extra gevaarlijk omdat het mkb’ers ervan weerhoudt zelfs de basismaatregelen te nemen—software up-to-date houden, sterke wachtwoorden gebruiken, medewerkers trainen op phishingherkenning—die het risico aanzienlijk zouden verkleinen. De realiteit is dat mkb’ers niet beschermd worden door hun omvang; ze zijn juist een doelwit vanwege hun omvang.

Naast de directe dreiging van cyberaanvallen krijgen mkb’ers ook steeds meer te maken met regelgeving die hen dwingt tot goede beveiligingsmaatregelen. Wetgeving als GDPR (Algemene Verordening Gegevensbescherming), HIPAA (Health Insurance Portability and Accountability Act), PCI-DSS (Payment Card Industry Data Security Standard) en branchespecifieke eisen stellen strikte beveiligingsnormen en kennen hoge boetes voor non-compliance. Een datalek dat klantgegevens blootlegt, kan tot boetes leiden die hoger zijn dan de schade van het incident zelf: GDPR-boetes kunnen oplopen tot €20 miljoen of 4% van de wereldwijde jaaromzet, afhankelijk van wat hoger is. Voor mkb’ers in de zorg kunnen HIPAA-boetes oplopen tot $100-$50.000 per gelekt bestand. PCI-DSS-eisen gelden voor elk bedrijf dat creditcards accepteert en stellen specifieke beveiligingsmaatregelen en audits verplicht. Deze regelgeving zorgt voor een dubbele last: mkb’ers moeten investeren in security om aanvallen te voorkomen, én in compliance om boetes te vermijden. Veel mkb’ers missen de kennis om aan deze complexe eisen te voldoen, waardoor ze zelfs zonder datalek het risico lopen op boetes. De regels veranderen bovendien voortdurend, waardoor het voor mkb’ers bijna onmogelijk is om compliant te blijven zonder externe hulp of dedicated resources.

Hoewel het dreigingslandschap voor mkb’ers onmiskenbaar uitdagend is, kunnen organisaties hun risico aanzienlijk verkleinen door strategisch te investeren in beveiliging en de juiste tools te kiezen. Voor bedrijven met affiliate netwerken of partnerprogramma’s is beveiliging nog belangrijker, omdat deze netwerken gevoelige partnerdata, commissies en klantgegevens verwerken. PostAffiliatePro erkent deze unieke uitdaging en heeft security ingebouwd in het platform om affiliate netwerken en partner-ecosystemen te beschermen. Een effectieve verdedigingsstrategie omvat multi-factor authenticatie (meerdere vormen van verificatie voor toegang), data-encryptie (bescherming van gevoelige informatie tijdens transport en opslag) en continue monitoring (realtime detectie van verdachte activiteiten). Voor affiliate netwerken biedt PostAffiliatePro ingebouwde beveiligingsfuncties die partnerdata beschermen, ongeautoriseerde toegang voorkomen en compliance met regelgeving garanderen. Het platform biedt toegangsbeheer op basis van rollen, audit logs, beveiligde API-verbindingen en regelmatige security-updates—functies die mkb’ers zelfstandig tienduizenden euro’s zouden kosten. Door te kiezen voor een platform dat security centraal stelt, krijgen mkb’ers enterprise-grade bescherming zonder het bijbehorende prijskaartje. De sleutel tot effectieve cybersecurity is niet perfectie, maar het aanbrengen van meerdere verdedigingslagen die aanvallen op jouw organisatie moeilijker en duurder maken dan op die van de concurrent. Voor mkb’ers in de affiliate-branche vormt PostAffiliatePro die essentiële basis, zodat ondernemers zich kunnen richten op groei terwijl hun partnernetwerk veilig blijft.

Hackers richten zich op mkb'ers omdat zij de beste risico-batenverhouding bieden. Kleine bedrijven beschikken meestal over waardevolle data maar hebben zwakkere verdediging dan grote ondernemingen, waardoor ze gemakkelijker te hacken zijn. Aanvallers kunnen meerdere mkb'ers compromitteren in de tijd dat het duurt om één groot bedrijf binnen te dringen, wat aanzienlijke winst oplevert met een minimaal risico op detectie of juridische gevolgen.

Hoewel malware technisch gezien het meest voorkomende aanvalstype is met 18%, zijn phishingaanvallen het meest effectieve toegangspunt voor cybercriminelen. Phishing speelt in op de menselijke factor door werknemers te misleiden tot het afgeven van inloggegevens of het downloaden van schadelijke bestanden. Mkb-medewerkers ontvangen 1 op de 323 e-mails die kwaadaardig zijn en krijgen 350% meer social engineering-aanvallen dan medewerkers van grote ondernemingen.

De gemiddelde kosten van een datalek voor mkb'ers bedragen $3,31 miljoen, hoewel 95% van de incidenten tussen de $826 en $653.587 kost. Deze kosten omvatten herstel, forensisch onderzoek, notificaties, productiviteitsverlies en boetes. Veel mkb'ers hebben niet genoeg financiële reserves om hiervan te herstellen; 60% sluit binnen zes maanden na een groot datalek de deuren.

De belangrijkste beveiligingsmaatregelen zijn: multi-factor authenticatie (MFA) om ongeautoriseerde toegang te voorkomen, data-encryptie om gevoelige informatie te beschermen, regelmatige software-updates en patches, training van medewerkers op het gebied van cyberveiligheid, sterke wachtwoordrichtlijnen en voortdurende monitoring op verdachte activiteiten. Deze basismaatregelen verlagen het risico aanzienlijk zonder een groot budget te vereisen.

Medewerkers vormen de eerste verdedigingslinie tegen cyberaanvallen. Zij kunnen helpen door phishingmails te herkennen en te melden, sterke en unieke wachtwoorden te gebruiken, multi-factor authenticatie in te schakelen, geen openbaar wifi te gebruiken voor werkactiviteiten, software up-to-date te houden en alert te zijn op verdachte verzoeken. Regelmatige security awareness-training verbetert het vermogen van medewerkers om aanvallen te herkennen en te voorkomen aanzienlijk.

Onderneem direct actie door getroffen systemen te isoleren om verspreiding te voorkomen, relevante partijen (klanten, toezichthouders, politie) te informeren, bewijs veilig te stellen voor onderzoek en herstelmaatregelen te nemen. Op de lange termijn: voer een grondige beveiligingsaudit uit, implementeer betere controles, geef medewerkers extra training en overweeg cyberverzekeringen. Veel mkb'ers profiteren van professionele incident response-diensten om schade en hersteltijd te minimaliseren.

Cyberverzekering wordt steeds belangrijker voor mkb'ers. Slechts 17% van de kleine bedrijven heeft op dit moment een cyberverzekering, terwijl dit kosten van datalekken, juridische kosten en omzetverlies kan dekken. Verzekeringen stimuleren bovendien betere beveiliging en bieden toegang tot experts bij incidenten. Let wel: een verzekering is een aanvulling, geen vervanging van preventieve maatregelen zoals firewalls, encryptie en training.

Affiliate netwerken moeten beveiligingsfuncties implementeren zoals toegangsbeheer op basis van rollen, multi-factor authenticatie, data-encryptie, audit logs en regelmatige beveiligingsupdates. Platformen zoals PostAffiliatePro bieden ingebouwde beveiliging om partnerdata te beschermen en ongeautoriseerde toegang te voorkomen. Netwerken moeten partners ook informeren over best practices en voldoen aan regelgeving als GDPR en PCI-DSS.

Laat je bedrijf geen volgend slachtoffer worden. PostAffiliatePro biedt veilige affiliate management met ingebouwde beveiligingsfuncties om je netwerk en partnerdata te beschermen.

Ontdek waarom MKB’s een geliefd doelwit zijn voor cybercriminelen. Leer over zwakke beveiliging, waardevolle data en hoe PostAffiliatePro helpt je bedrijf te be...

71% van de online beveiligingsinbreuken zijn gericht op bedrijven met minder dan 100 medewerkers.

Ontdek waarom rootkits, bootkits en fileless malware de moeilijkst te verwijderen virussen zijn. Leer detectiemethoden, verwijderingsstrategieën en preventietec...

Cookie Toestemming

We gebruiken cookies om uw browse-ervaring te verbeteren en ons verkeer te analyseren. See our privacy policy.