Hoe u verloren of niet-gecrediteerde afbeeldingslinks kunt

Leer hoe u niet-gecrediteerde afbeeldingen vindt met Google Afbeeldingen zoeken, de juiste naamsvermelding aanvraagt en waardevolle backlinks terugwint om.

Ontdek waarom directe upload essentieel is voor de beveiliging van profielfoto’s.

Wanneer gebruikers profielfoto’s uploaden via uploaden op basis van URL, instrueren ze je server om een afbeelding van een externe bron op te halen—een proces dat op elk moment van de transactie meerdere beveiligingsrisico’s introduceert. Man-in-the-middle (MITM) aanvallen kunnen de afbeelding tijdens verzending onderscheppen, waardoor aanvallers schadelijke code kunnen injecteren, legitieme afbeeldingen kunnen vervangen door phishingcontent of direct malware in het afbeeldingsbestand kunnen stoppen voordat het je server bereikt. Met URL-spoofing kunnen aanvallers misleidende URL’s maken die legitiem lijken maar doorverwijzen naar kwaadaardige servers die gemanipuleerde afbeeldingen hosten, terwijl DNS-kaping legitieme domeinverzoeken kan omleiden naar infrastructuur onder controle van een aanvaller. Externe afbeeldingsbronnen zijn per definitie onbetrouwbaar—je hebt geen controle over de beveiliging van de server, of deze is gecompromitteerd, of welke wijzigingen er plaatsvinden aan de afbeelding tussen de bron en jouw platform. Direct uploaden elimineert dit volledige aanvalsoppervlak door gebruikers in staat te stellen bestanden direct vanaf hun apparaat naar je beveiligde servers te uploaden, waarbij onbetrouwbare externe bronnen volledig worden omzeild en er volledige controle is over de integriteit en validatie van het bestand.

Volgens de OWASP-standaarden behoren kwetsbaarheden bij bestandsuploads tot de ernstigste beveiligingsrisico’s in webapplicaties, waarbij onjuiste bestandsafhandeling aanvallers in staat stelt om willekeurige code op je servers uit te voeren. De belangrijkste aanvalsmethoden zijn Remote Code Execution (RCE), waarbij aanvallers uitvoerbare bestanden vermommen als afbeeldingen om servertoegang te verkrijgen; Cross-Site Scripting (XSS), uitgevoerd via SVG-bestanden met ingesloten JavaScript dat wordt uitgevoerd in de browsers van gebruikers; en path traversal attacks, waarbij speciaal samengestelde bestandsnamen zoals ../../etc/passwd aanvallers in staat stellen bestanden buiten de bedoelde mappen te schrijven. Afbeeldingsbestanden zelf kunnen op verschillende manieren worden misbruikt: SVG-afbeeldingen kunnen kwaadaardige JavaScript bevatten dat wordt uitgevoerd wanneer het in browsers wordt bekeken; polyglotbestanden combineren afbeelding- en uitvoercode om eenvoudige bestandstypecontroles te omzeilen; en EXIF-metadata in JPEG- en PNG-bestanden kan worden misbruikt om schadelijke scripts te injecteren of buffer overflows in afbeeldingsverwerkingsbibliotheken te veroorzaken. Voorbeelden uit de praktijk zijn onder meer de kwetsbaarheid in een WordPress-plugin in 2019, waarbij aanvallers SVG-bestanden met JavaScript uploaden om duizenden websites te compromitteren, en de Magento-kwetsbaarheid in 2021, waarbij onjuiste bestandsuploadvalidatie remote code execution mogelijk maakte door speciaal samengestelde afbeeldingsbestanden. Deze kwetsbaarheden blijven bestaan omdat veel platforms vertrouwen op client-side validatie of eenvoudige bestandsnaamextensiecontroles, die aanvallers gemakkelijk kunnen omzeilen met bestandsmanipulatietools.

| Aspect | Uploaden via URL | Direct uploaden |

|---|---|---|

| Validatiecontrole | Beperkt | Volledig |

| Malware-scanning | Niet gegarandeerd | Geïntegreerd |

| Man-in-the-middle risico | Hoog | Geen |

| Bestandsintegriteit | Gecompromitteerd | Geverifieerd |

| Metadata-controle | Extern | Intern |

| Snelheid | Langzamer | Sneller |

| Toegangscontrole | Onbeperkt | Gedetailleerd |

| Klaar voor compliance | Nee | Ja |

Direct uploaden implementeert een meerlagige beveiligingsarchitectuur waarbij bestanden op serverniveau worden gevalideerd voordat ze je bestandssysteem raken of toegankelijk zijn voor gebruikers. Wanneer een bestand direct wordt geüpload, voert je server onmiddellijk server-side validatie uit die niet kan worden omzeild door client-side manipulatie—bestandsnaamextensies worden gecontroleerd aan de hand van een strikte whitelist, magic bytes (de binaire handtekening aan het begin van het bestand die het echte type identificeert, onafhankelijk van de bestandsnaam) worden geverifieerd, en MIME-types worden geanalyseerd op basis van de inhoud en niet op gebruikersgegeven metadata. Het systeem voorkomt path traversal attacks door willekeurige bestandsnamen te genereren die geen relatie hebben met gebruikersinvoer, bestanden op te slaan in een speciale map buiten je web root waar ze niet direct kunnen worden uitgevoerd, en strikte toegangscontroles te implementeren die geauthenticeerde verzoeken vereisen om bestanden op te halen. Veilige opslagmechanismen zorgen ervoor dat zelfs als een aanvaller database-toegang krijgt, hij niet direct toegang heeft tot afbeeldingsbestanden, terwijl extra lagen zoals bestandspermissies en SELinux-contexten ongeautoriseerde bestandswijzigingen tegengaan. Door deze technische controles te combineren, zorgt directe upload ervoor dat alleen legitieme afbeeldingsbestanden je opslagsystemen bereiken en, zelfs als een bestand toch door de eerste validatie zou komen, blijft het geïsoleerd en onbereikbaar voor misbruik.

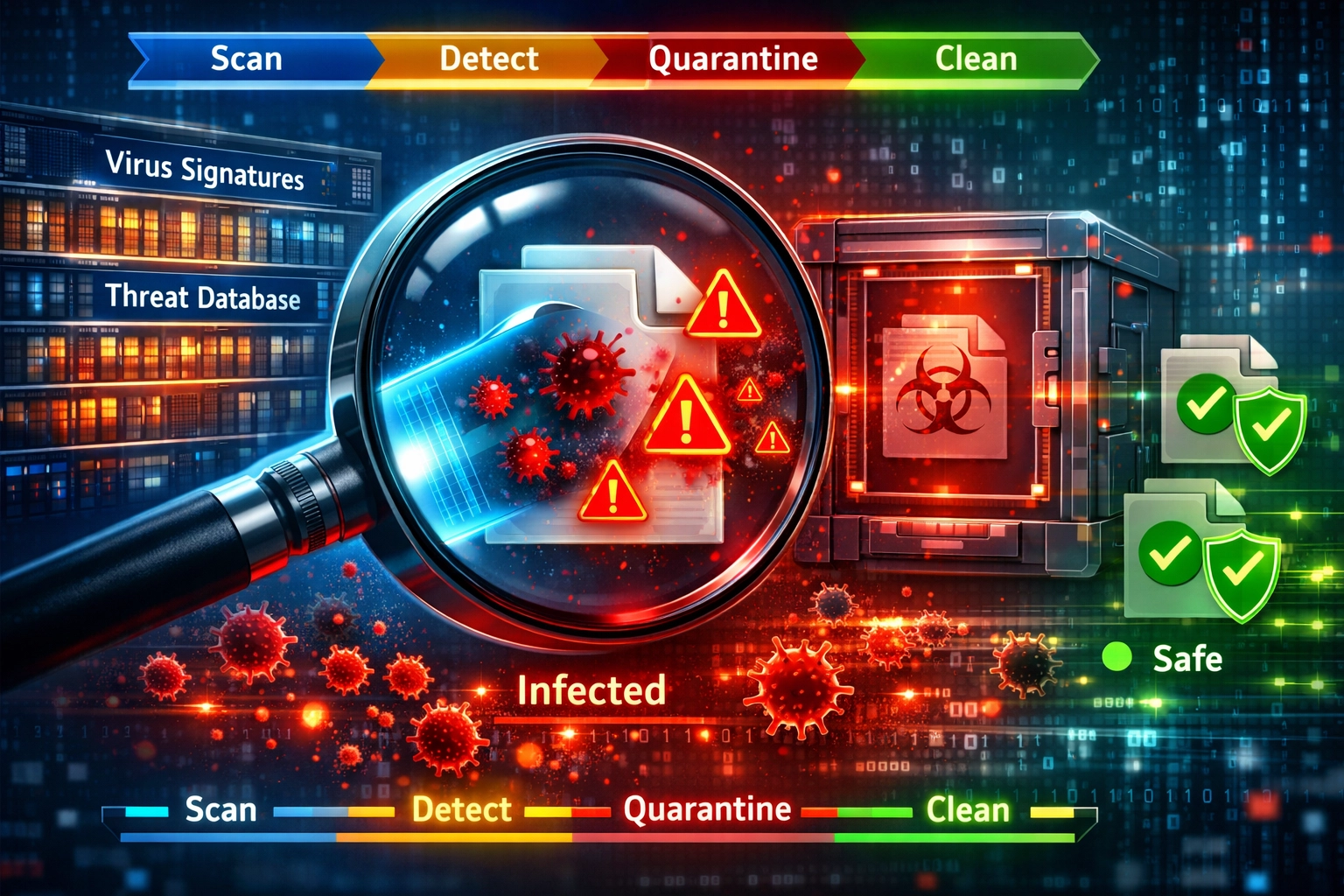

Direct uploaden op enterprise-niveau integreert antivirusscanning met engines als ClamAV, een open-source malwaredetectiesysteem dat geüploade bestanden analyseert aan de hand van continu bijgewerkte virus signature databases met miljoenen bekende schadelijke bestandspatronen. Het scanproces kan plaatsvinden op twee kritieke momenten: pre-upload scanning analyseert bestanden direct na upload maar vóór opslag, zodat dreigingen direct kunnen worden geweigerd, terwijl post-upload scanning een extra verificatielaag biedt voor bestanden die aan de eerste detectie zijn ontsnapt of nieuwe bedreigingen vormen. Wanneer schadelijke bestanden worden gedetecteerd, blokkeert het systeem automatisch de upload, voorkomt bestandsopslag en registreert het incident voor beveiligingsaudits—hierdoor bereikt geen enkel gemanipuleerd bestand ooit de opslaginfrastructuur van je platform. Moderne antivirusoplossingen onderhouden virusdefinitiedatabases die meerdere keren per dag worden bijgewerkt, met dreigingsinformatie van beveiligingsonderzoekers wereldwijd en detectie van nieuwe malwarevarianten binnen enkele uren na ontdekking. Het scanproces gaat slim om met false positives (legitieme bestanden die onterecht als schadelijk worden aangemerkt) door middel van whitelisting-mechanismen en handmatige reviewprocedures, zodat legitieme gebruikers geen uploadproblemen ervaren maar de beveiliging wel strikt blijft. Bestanden die als verdacht zijn gemarkeerd, volgen quarantaineprocedures waarbij ze worden geïsoleerd in beveiligde opslag, gelogd met gedetailleerde metadata en beschikbaar gemaakt voor analyse door het security team zonder het platform in gevaar te brengen.

Beveiliging bij directe upload geldt voor alle afbeelding-assets binnen je affiliateplatform, die elk hun eigen beveiligingsaspecten kennen:

Profielfoto’s: Gebruikersavatars worden veelvuldig geraadpleegd en weergegeven op je platform; gecompromitteerde profielfoto’s kunnen malware verspreiden naar duizenden gebruikers die affiliateprofielen bekijken, waardoor validatie cruciaal is om je gehele gebruikersbestand te beschermen.

Campagne-afbeeldingen: Marketingmaterialen en promotionele afbeeldingen die door affiliates worden geüpload, vereisen strikte validatie omdat deze afbeeldingen in klantgerichte content verschijnen en kunnen worden misbruikt om gebruikers om te leiden naar phishingwebsites of kwaadaardige scripts in campagnepagina’s in te voegen.

Logo’s en merkassets: Bedrijfslogo’s en merkafbeeldingen die door merchants worden geüpload, moeten beschermd worden tegen manipulatie, omdat gecompromitteerde logo’s de merkreputatie kunnen schaden en kunnen worden gebruikt in phishingaanvallen die zich voordoen als legitieme bedrijven.

Favicons en thumbnails: Zelfs kleine afbeeldingsbestanden zoals favicons kunnen schadelijke code bevatten; aanvallers misbruiken deze vaak over het hoofd geziene assets om scripts te injecteren die worden uitgevoerd in de browser van de gebruiker bij het laden van pagina’s.

Promotiebanners: Grote bannerafbeeldingen die worden gebruikt in affiliatecampagnes zijn een geliefd doelwit voor injectie-aanvallen, omdat ze op veel websites worden weergegeven en in één keer duizenden gebruikers kunnen bereiken.

Elke afbeeldingssoort vereist dezelfde strikte validatiestandaarden, ongeacht omvang of schijnbare belangrijkheid, omdat aanvallers zich juist richten op over het hoofd geziene assetcategorieën waar beveiligingsmaatregelen mogelijk zwakker zijn.

Implementatie van directe upload met uitgebreide beveiligingsmaatregelen brengt je platform in lijn met de OWASP-aanbevelingen voor bestandsuploads, die expliciet server-side validatie, whitelist-gebaseerde bestandstypecontrole en veilige opslag buiten webtoegankelijke mappen voorschrijven—normen die wereldwijd worden erkend als de basis van veilige bestandsafhandeling. AVG-compliance vereist dat je passende technische maatregelen neemt om gebruikersdata te beschermen, en aangezien profielfoto’s als persoonsgegevens gelden onder de AVG, toon je met directe upload, malware-scanning en veilige opslag aan dat je je aan je verplichtingen houdt en verklein je je aansprakelijkheid in geval van incidenten. PCI-DSS-compliance (relevant als je platform betalingen verwerkt) schrijft strikte controles voor op bestandsuploads en vereist dat je de uitvoering van geüploade bestanden voorkomt en auditlogs bijhoudt van alle bestandsoperaties—vereisten die door directe uploadarchitecturen standaard worden ingevuld. Industriestandaarden van organisaties als NIST en ISO 27001 benadrukken het belang van inputvalidatie en veilige bestandsafhandeling als fundamentele beveiligingscontroles, waarbij directe upload geldt als best-practice implementatie van deze principes. Platforms die directe upload implementeren met de juiste beveiligingsmaatregelen kunnen compliance aantonen tijdens audits, hun aanvalsoppervlak verkleinen voor regelgevende controles en klanten voorzien van bewijs van een security-first ontwikkelcultuur.

Effectieve beveiliging van directe upload vereist de implementatie van meerdere complementaire maatregelen die samen zorgen voor een robuuste verdediging tegen bestandsaanvallen. Whitelisting van bestandsextensies door alleen noodzakelijke formaten (JPEG, PNG, WebP, GIF) expliciet toe te staan in plaats van gevaarlijke types te blokkeren—blacklists zijn per definitie incompleet en falen tegen nieuwe aanvalsmethoden, terwijl whitelists positieve controle bieden over wat je systeem bereikt. Handhaaf strikte bestandslimieten (meestal 5-10MB voor profielfoto’s) om aanvallen via schijfruimte-uitputting te voorkomen en het aanvalsoppervlak voor exploits via bestandsverwerking te verkleinen. Implementeer willekeurige bestandsnaamgeving met cryptografisch veilige random generators, waardoor bestandsnamen volledig losstaan van gebruikersinvoer en aanvallers niet kunnen voorspellen waar bestanden staan of path traversal kunnen uitbuiten. Sla bestanden op buiten je web root in een aparte map met beperkte rechten, zodat zelfs als een aanvaller toegang tot de webserver krijgt, hij geen geüploade bestanden direct kan uitvoeren of wijzigen. Implementeer gedetailleerde toegangscontrole waarbij authenticatie en autorisatie vereist is voor het serveren van bestanden, alle toegangspogingen worden gelogd en gebruik wordt gemaakt van ondertekende URL’s met vervaltijden om ongeautoriseerd delen te voorkomen. Lever bestanden uit via een Content Delivery Network (CDN) dat afbeeldingen serveert vanaf edge-locaties, een extra beveiligingslaag toevoegt en directe toegang tot je origin servers voorkomt. Voer regelmatige beveiligingsaudits uit op je bestandsupload-implementatie, inclusief penetratietesten van validatielogica, analyse van toeganglogs op verdachte patronen en updates van malware-signatures en beveiligingsregels.

PostAffiliatePro heeft een uitgebreid direct upload-systeem ontwikkeld, speciaal voor affiliate marketing platforms, met als uitgangspunt dat profielfoto’s, campagne-assets en promotiemateriaal beveiliging op ondernemingsniveau vereisen om zowel het platform als de gebruikers te beschermen. Het platform integreert real-time malware-scanning met industriestandaard antivirus-engines die elk geüpload bestand analyseren vóór opslag, verdachte bestanden automatisch in quarantaine plaatsen en voorkomen dat schadelijke content ooit de infrastructuur van je platform bereikt. Bestanden worden opgeslagen in veilige, geïsoleerde opslag buiten de web root met beperkte toegangscontrole en worden geleverd via een globaal CDN dat zorgt voor snelle laadtijden van afbeeldingen en een extra beveiligingslaag biedt tussen gebruikers en je origin servers. Vanuit gebruikerservaring elimineert de directe upload van PostAffiliatePro de wrijving van uploaden via URL—gebruikers kiezen eenvoudig bestanden vanaf hun apparaat en het platform verzorgt alle beveiligingsvalidatie op de achtergrond, met directe feedback over het slagen of mislukken van de upload. De implementatie levert significante prestatieverbeteringen op door externe serverafhankelijkheden te elimineren, snellere afbeeldingslaadtijden via CDN-levering te realiseren en de vertragingen te voorkomen die optreden bij URL-upload als externe bronnen traag of onbereikbaar zijn. De directe upload van PostAffiliatePro biedt een concurrerend voordeel in de affiliate softwaremarkt, toont volwassenheid op het gebied van beveiliging die aantrekkelijk is voor enterprise-klanten en onderscheidt het platform van concurrenten die nog op minder veilige uploadmethoden vertrouwen. Door te kiezen voor PostAffiliatePro krijgen affiliate netwerken een platform dat veiligheid vooropstelt zonder in te leveren op gebruiksgemak, waarmee ze zowel hun reputatie als gebruikersdata beschermen en moeiteloos beheer van afbeeldingen binnen hun gehele ecosysteem mogelijk maken.

Bij uploaden via URL wordt verwezen naar externe afbeeldingen, terwijl direct uploaden bestanden opslaat op de beveiligde servers van het platform met geïntegreerde validatie en scanning. Direct uploaden geeft je volledige controle over de integriteit en beveiliging van bestanden, waardoor afhankelijkheid van externe bronnen wordt geëlimineerd.

Ja, externe afbeeldingen kunnen worden gecompromitteerd via man-in-the-middle-aanvallen, kwaadaardige servers of door schadelijke code in metadata. Direct uploaden elimineert dit risico door alle bestanden te valideren en te scannen vóór opslag.

Direct uploaden valideert bestandstypes, scant op schadelijke code en slaat bestanden veilig op, waardoor uitvoering van ingesloten scripts wordt voorkomen. SVG-bestanden en andere mogelijk gevaarlijke formaten worden grondig geanalyseerd voordat ze worden geaccepteerd.

Alle geüploade bestanden worden gescand, inclusief afbeeldingen (JPG, PNG, GIF, SVG), documenten en andere media. De antivirus-engine gebruikt detectie op basis van signatures om bekende malwarepatronen in alle bestandsformaten te herkennen.

Nee, directe upload is doorgaans sneller omdat het niet afhankelijk is van externe servers en gebruikmaakt van geoptimaliseerde lokale verwerking. Gebruikers ervaren snellere uploads en directe feedback over de bestandvalidatie.

Het is aan te raden om voor nieuwe afbeeldingen over te stappen op directe upload en kritieke afbeeldingen opnieuw te uploaden voor extra beveiliging. Zo profiteren al je platformmiddelen van geïntegreerde malware-scanning en veilige opslag.

Het bestand wordt automatisch in quarantaine geplaatst en de upload wordt geweigerd, met een melding aan de gebruiker over de dreiging. Het incident wordt geregistreerd voor beveiligingsaudits en het kwaadaardige bestand bereikt nooit de opslag van je platform.

PostAffiliatePro gebruikt geïntegreerde malware-scanning, server-side validatie, veilige CDN-levering en volgt de OWASP-beveiligingsstandaarden. Alle afbeeldingen worden gevalideerd, gescand en veilig opgeslagen met gedetailleerde toegangscontrole.

Bescherm je profielfoto's, campagnes en middelen met de geïntegreerde directe upload-beveiliging van PostAffiliatePro. Elimineer kwetsbaarheden via URL's en implementeer vandaag nog bestandsbeveiliging op ondernemingsniveau.

Leer hoe u niet-gecrediteerde afbeeldingen vindt met Google Afbeeldingen zoeken, de juiste naamsvermelding aanvraagt en waardevolle backlinks terugwint om.

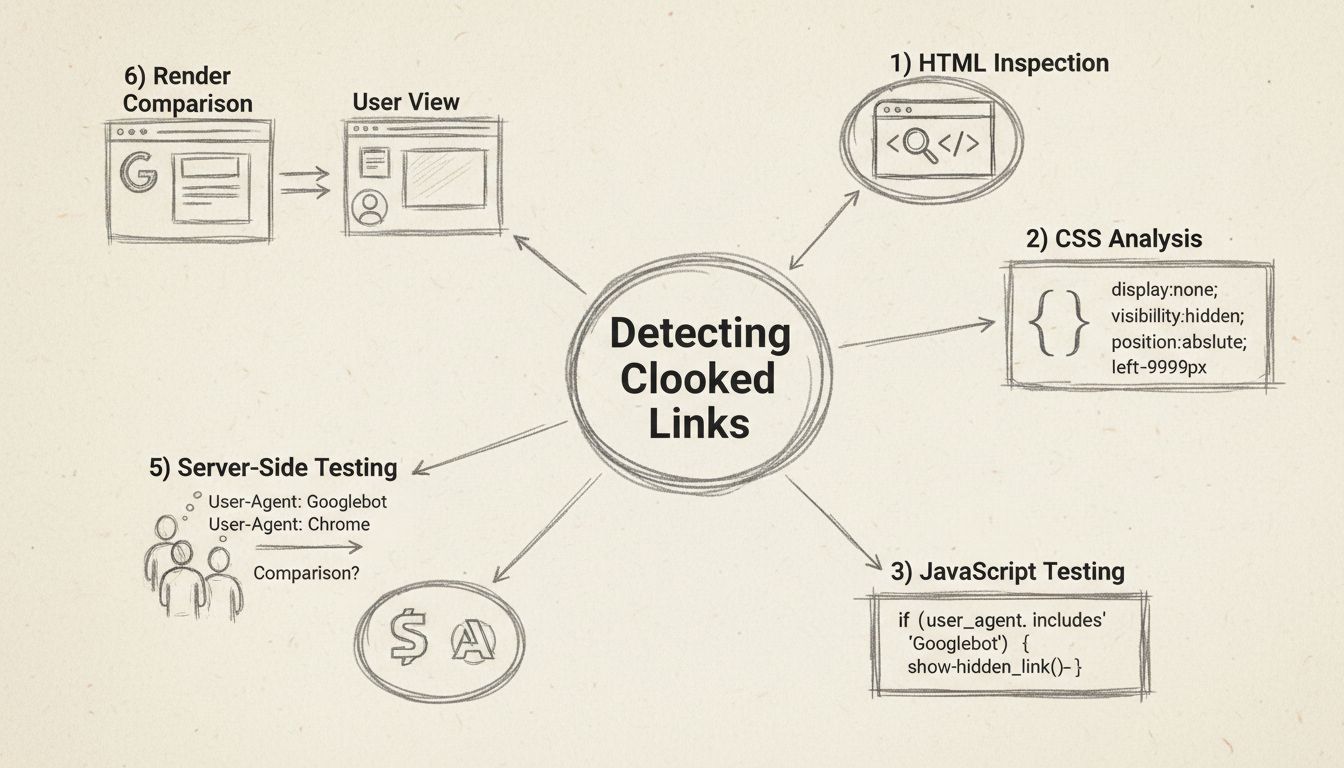

Leer bewezen methoden om gecamoufleerde links te detecteren, waaronder HTML-inspectie, CSS-analyse, JavaScript-tests en SEO-tools. Een uitgebreide gids voor het...

Ontdek waarom uitgaande links belangrijk zijn voor SEO in 2025. Leer hoe externe links geloofwaardigheid verhogen, je ranking verbeteren en de gebruikerservarin...

Cookie Toestemming

We gebruiken cookies om uw browse-ervaring te verbeteren en ons verkeer te analyseren. See our privacy policy.