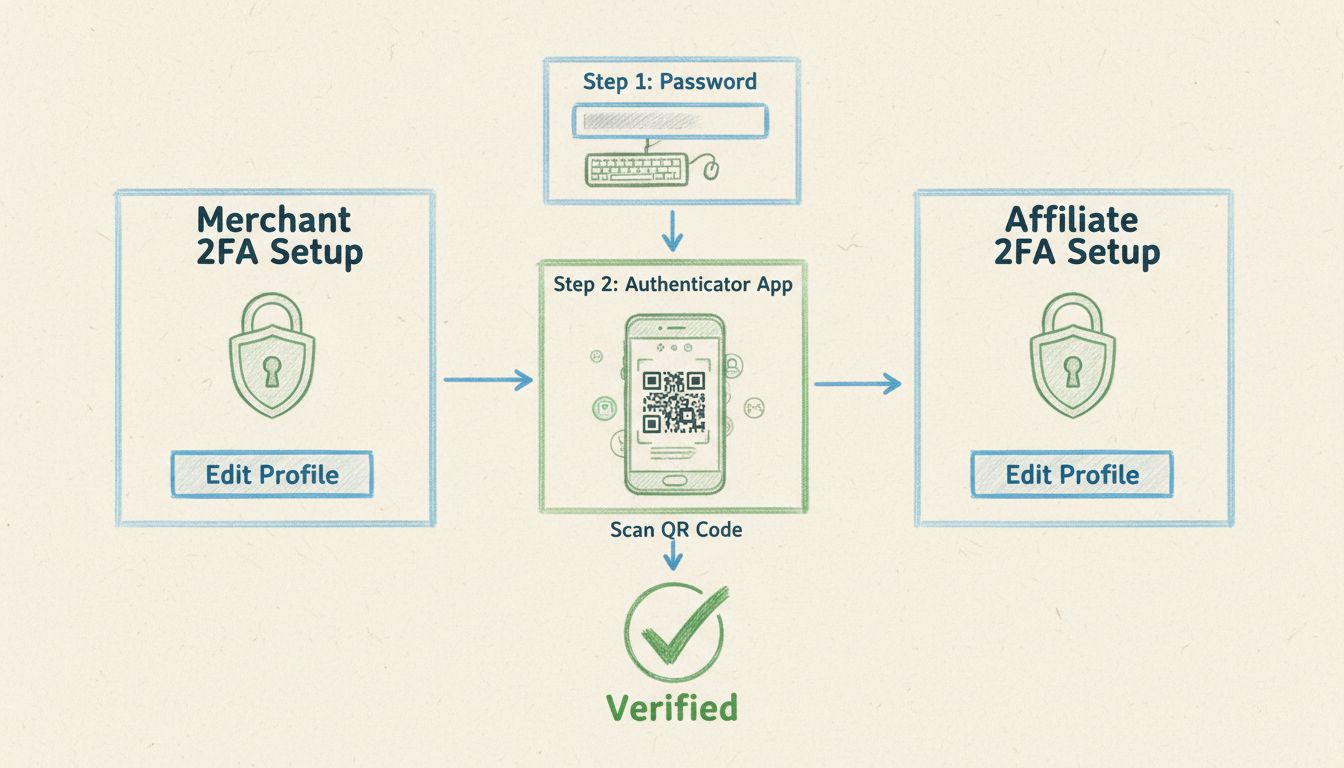

Twee-stapsverificatie inschakelen in Post Affiliate Pro - Complete Installatiegids

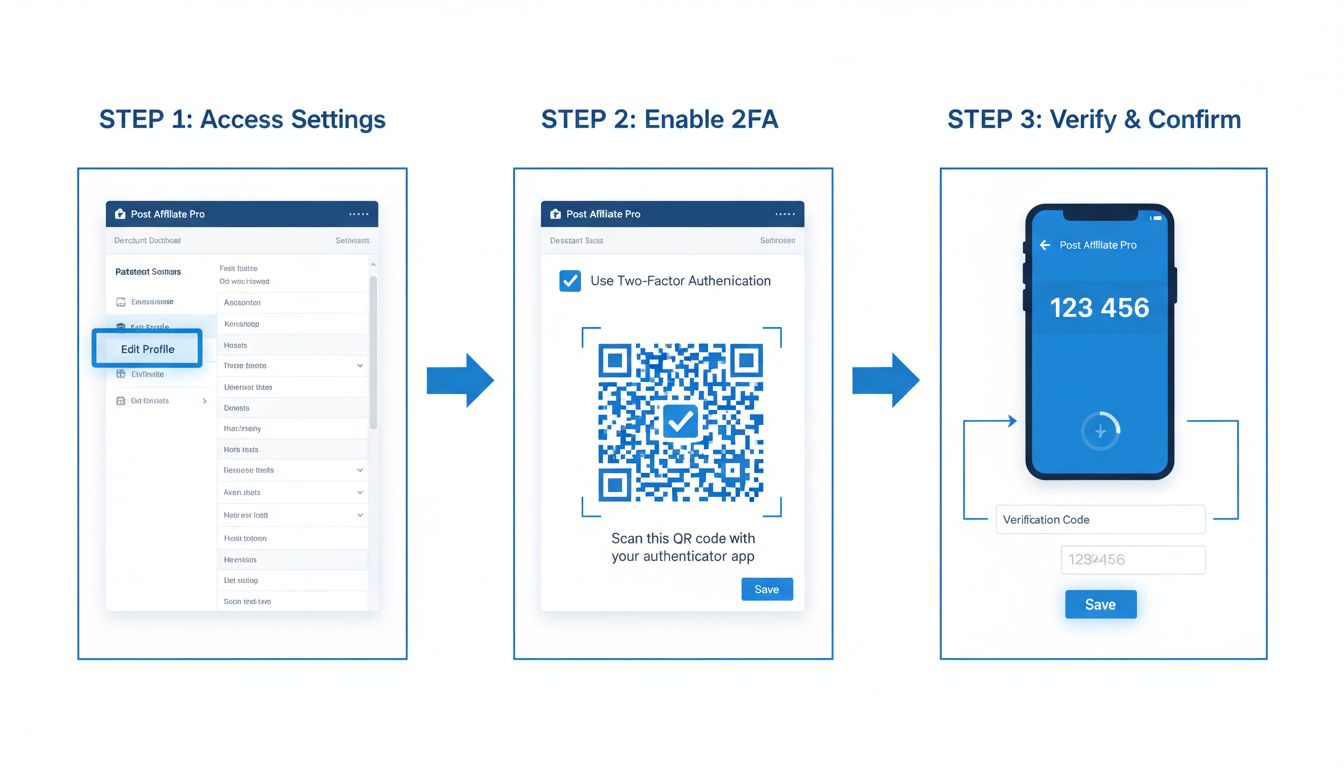

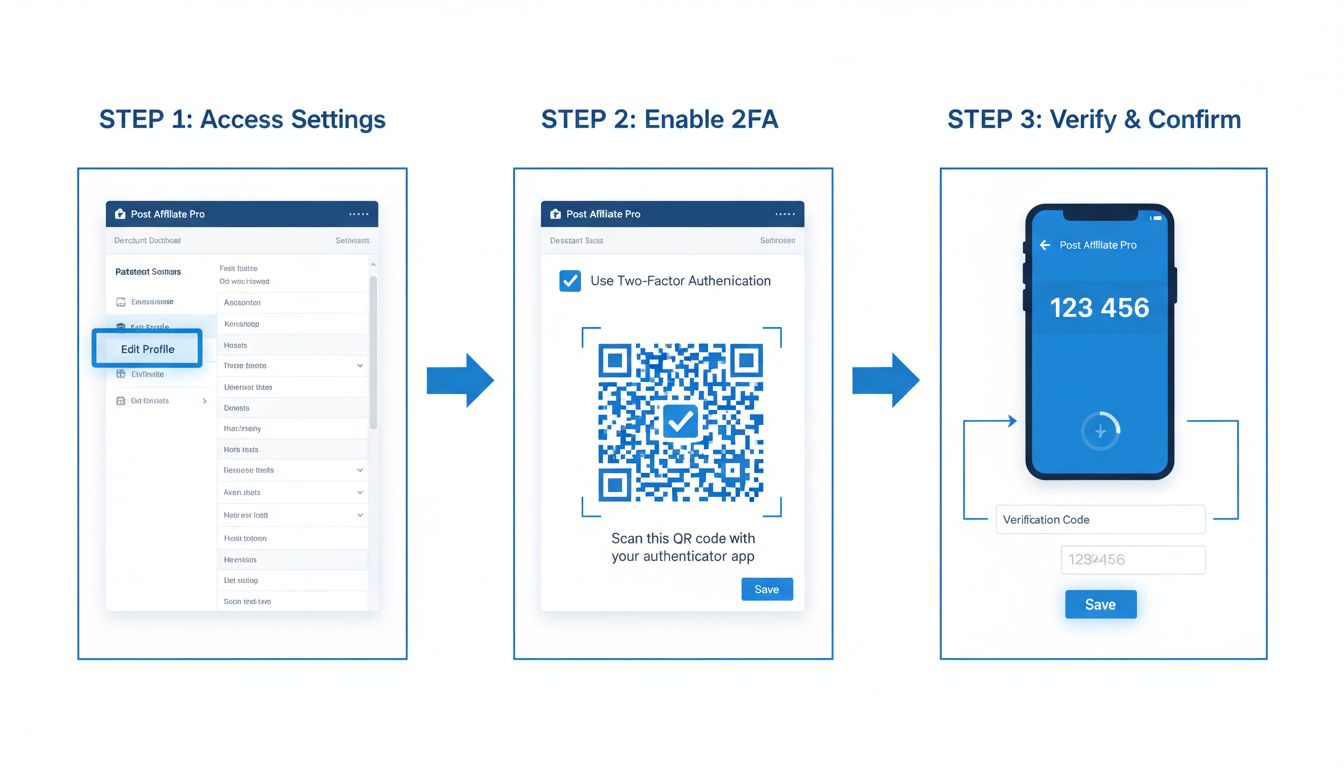

Leer hoe je twee-factor-authenticatie (2FA) inschakelt in het Post Affiliate Pro merchant paneel. Stapsgewijze handleiding met uitleg over TOTP-authenticator ap...

Leer wat MFA is, hoe het werkt en waarom het essentieel is voor het beschermen van accounts en data.

Multi-factor authenticatie (MFA) is een beveiligingsmechanisme waarbij gebruikers twee of meer verschillende vormen van verificatie moeten geven voordat ze toegang krijgen tot een account of systeem. In tegenstelling tot enkelvoudige authenticatie, die uitsluitend vertrouwt op een wachtwoord, combineert MFA meerdere onafhankelijke authenticatiefactoren om beveiligingslagen te creëren die het risico op ongeoorloofde toegang aanzienlijk verminderen. De drie primaire categorieën van authenticatiefactoren zijn kennisfactoren (iets wat je weet), bezitfactoren (iets wat je hebt) en inherente factoren (iets wat je bent). Kennisfactoren omvatten wachtwoorden en beveiligingsvragen, bezitfactoren omvatten fysieke apparaten zoals smartphones en hardwaretokens, en inherente factoren omvatten biometrische identificatie, zoals vingerafdrukken en gezichtsherkenning. Door gebruikers te verplichten te authenticeren met factoren uit verschillende categorieën, zorgt MFA ervoor dat zelfs als één inloggegeven is gecompromitteerd, aanvallers geen toegang krijgen zonder aanvullende authenticatiemethoden. Deze gelaagde aanpak transformeert authenticatie van een enkel punt van falen tot een robuust beveiligingskader dat beschermt tegen de meeste veelvoorkomende aanvalsvectoren.

| Factortype | Voorbeelden | Beveiligingsniveau | Kwetsbaarheid |

|---|---|---|---|

| Kennis | Wachtwoorden, PIN’s, Beveiligingsvragen | Medium | Phishing, Brute Force |

| Bezit | Smartphones, Hardwaretokens, Smartcards | Hoog | Verlies apparaat, Diefstal |

| Inherentie | Vingerafdrukken, Gezichtsherkenning, Irisscans | Zeer hoog | Spoofing pogingen |

Het cybersecuritylandschap is fundamenteel veranderd, waardoor MFA niet langer optioneel is, maar essentieel voor het beschermen van gevoelige data en gebruikersaccounts. Volgens recent beveiligingsonderzoek circuleren er meer dan 15 miljard inloggegevens op het dark web uit eerdere datalekken, waardoor diefstal van inloggegevens een van de meest voorkomende aanvalsvectoren is waarmee organisaties vandaag de dag worden geconfronteerd. Phishingaanvallen slagen in 3-4% van de gevallen, wat misschien laag lijkt, totdat u bedenkt dat aanvallers dagelijks miljoenen phishingmails versturen, wat resulteert in duizenden succesvolle compromissen. Brute-force aanvallen blijven een voortdurende dreiging, waarbij aanvallers geautomatiseerde tools gebruiken om systematisch wachtwoorden te raden totdat ze toegang krijgen—een techniek die vrijwel onmogelijk wordt wanneer MFA is ingeschakeld. Het Verizon Data Breach Investigations Report toont aan dat 49% van de datalekken te maken heeft met gecompromitteerde inloggegevens, wat het belang onderstreept van extra beveiligingslagen bovenop alleen wachtwoorden. Organisaties zonder MFA lopen een exponentieel hoger risico op accountovername, datadiefstal en boetes vanuit regelgeving. De financiële en reputatieschade van beveiligingsincidenten overstijgt ruimschoots de minimale investering die nodig is voor MFA-implementatie binnen een organisatie.

Belangrijkste dreigingen waartegen MFA beschermt:

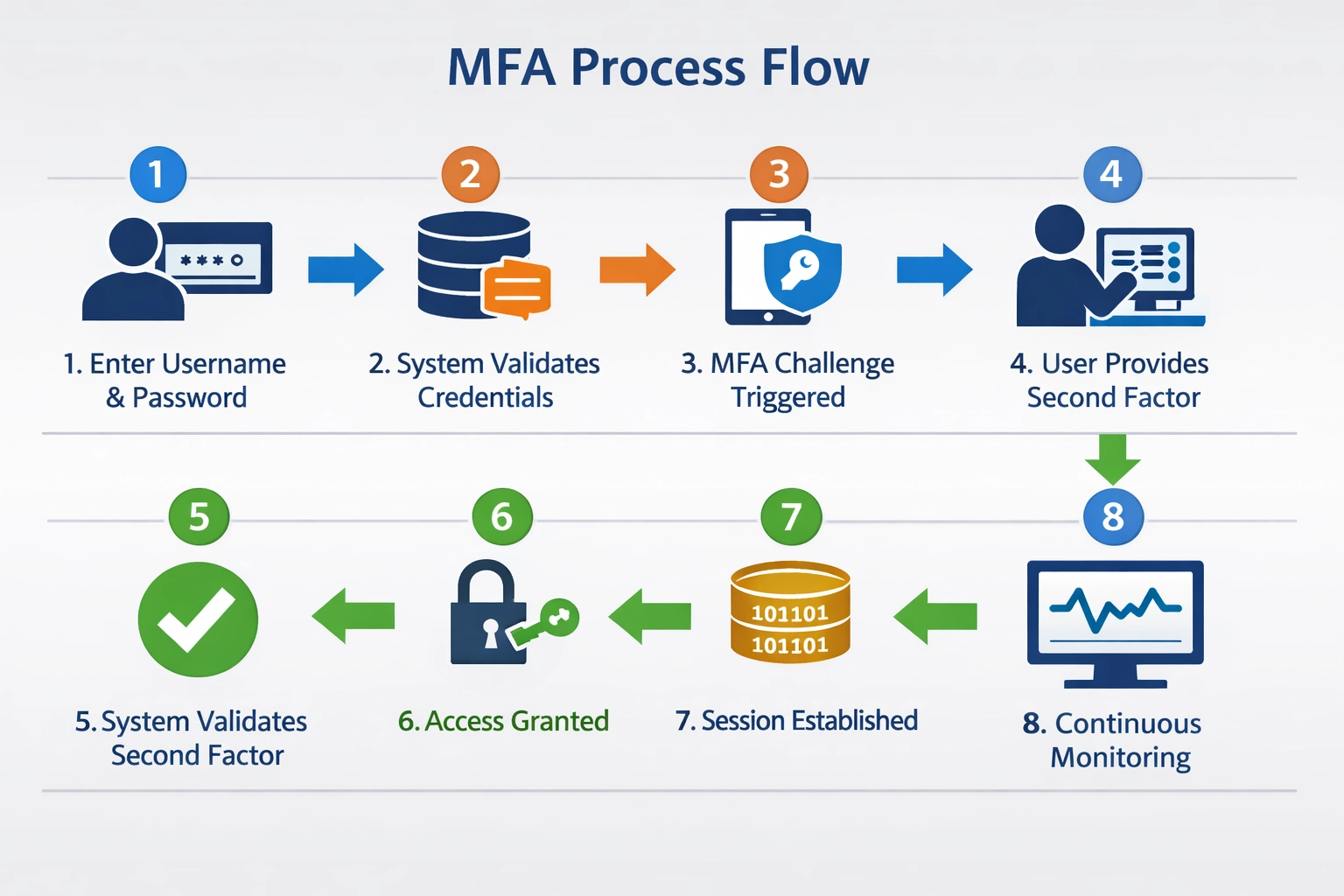

Het MFA-authenticatieproces volgt een gestructureerde workflow die begint met gebruikersregistratie, waarbij het systeem de authenticatiefactoren van de gebruiker registreert en veilig opslaat. Tijdens de registratie selecteren en configureren gebruikers hun voorkeurs-MFA-methode, bijvoorbeeld door een telefoonnummer toe te voegen voor sms-codes of een authenticator-app te installeren. Wanneer een gebruiker probeert in te loggen, voert hij eerst zijn primaire inloggegeven in (meestal een gebruikersnaam en wachtwoord), die het systeem valideert tegen de opgeslagen gegevens. Zodra deze primaire inloggegevens zijn gevalideerd, activeert het authenticatiesysteem de tweede factor, waarbij de gebruiker wordt gevraagd te verifiëren via de gekozen MFA-methode. De gebruiker reageert op deze uitdaging door bijvoorbeeld een tijdsgebonden code uit een authenticator-app in te voeren, een pushmelding op zijn telefoon goed te keuren of een biometrische scan te geven. Na succesvolle verificatie van alle vereiste factoren verleent het systeem toegang en wordt een beveiligde sessie opgezet. Sessiebeheer in MFA-systemen omvat time-outmechanismen die herauthenticatie vereisen na perioden van inactiviteit, zodat achtergelaten sessies niet kunnen worden misbruikt. Geavanceerde implementaties gebruiken adaptieve MFA, die authenticatievereisten dynamisch aanpast op basis van risicofactoren zoals inloglocatie, apparaattype en gebruikersgedrag.

Stappen in het MFA-authenticatieproces:

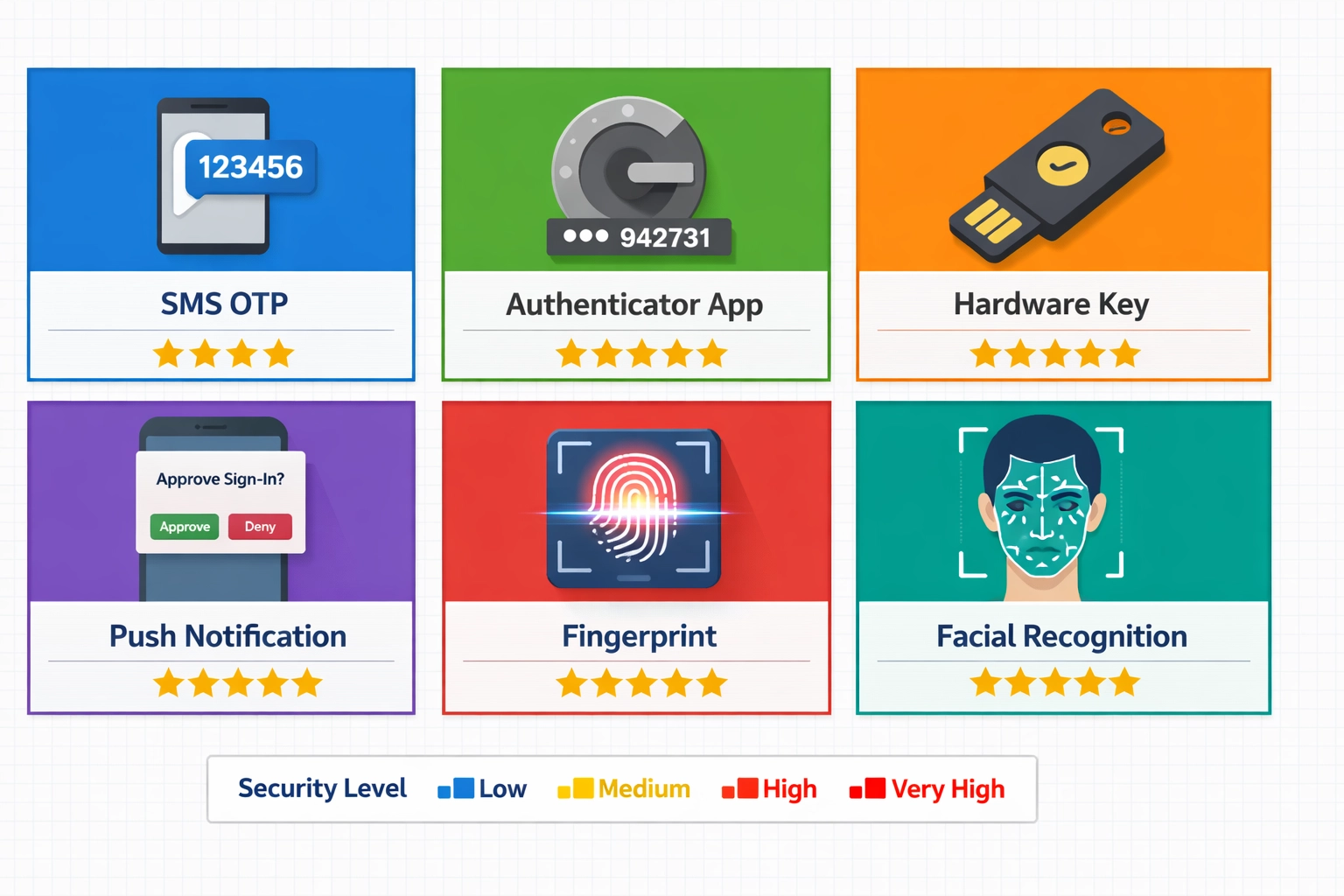

Kennisfactoren vormen de traditionele authenticatiemethode en omvatten wachtwoorden, pincodes en antwoorden op beveiligingsvragen. Hoewel kennisfactoren eenvoudig te implementeren zijn en geen extra hardware vereisen, zijn ze kwetsbaar voor phishingaanvallen, social engineering en hergebruik van wachtwoorden over meerdere accounts. Bezitfactoren vereisen dat gebruikers een specifiek fysiek apparaat of object hebben, zoals een smartphone, hardwarebeveiligingssleutel of smartcard, waardoor onbevoegde toegang aanzienlijk moeilijker wordt. Bezit-gebaseerde methoden omvatten sms-eenmalige wachtwoorden (OTP’s), tijdsgebonden eenmalige wachtwoorden (TOTP) die door authenticator-apps worden gegenereerd, en pushmeldingen die naar geregistreerde apparaten worden gestuurd. Inherente factoren, ook wel biometrische factoren genoemd, verifiëren de unieke biologische of gedragskenmerken van de gebruiker, waaronder vingerafdrukken, gezichtsherkenning, spraakherkenning en irisscans. Biometrische authenticatie biedt uitzonderlijke beveiliging, omdat deze kenmerken niet eenvoudig gestolen, gedeeld of gerepliceerd kunnen worden, hoewel ze wel gespecialiseerde hardware vereisen en privacyzorgen kunnen oproepen. De meest veilige implementaties combineren factoren uit alle drie de categorieën, bijvoorbeeld door een wachtwoord (kennis), een code uit een authenticator-app (bezit) en een vingerafdrukscan (inherentie) te vereisen. Organisaties dienen hun specifieke beveiligingsbehoeften, gebruikersbestand en infrastructuurmogelijkheden te evalueren bij het kiezen van MFA-methoden. Een gebalanceerde aanpak combineert doorgaans een kennisfactor met een bezit- of inherente factor om sterke beveiliging te realiseren zonder onnodige wrijving voor legitieme gebruikers te creëren.

| Methode | Beveiligingsniveau | Gebruikersgemak | Kosten | Kwetsbaarheid |

|---|---|---|---|---|

| SMS OTP | Medium | Hoog | Laag | SIM-swapping, onderschepping |

| Authenticator-app (TOTP) | Hoog | Hoog | Laag | Verlies apparaat, Malware |

| Hardwarebeveiligingssleutels | Zeer hoog | Medium | Medium | Fysiek verlies |

| Pushmeldingen | Hoog | Zeer hoog | Laag | Notificatie-moeheid |

| Biometrisch (vingerafdruk) | Zeer hoog | Zeer hoog | Medium | Spoofing, privacyzorgen |

| Biometrisch (gezichtsherkenning) | Zeer hoog | Zeer hoog | Medium | Deepfakes, lichtomstandigheden |

| Beveiligingsvragen | Laag | Hoog | Laag | Social engineering |

| E-mailverificatie | Medium | Hoog | Laag | Compromittering e-mailaccount |

MFA biedt uitstekende bescherming tegen onbevoegde toegang; uit onderzoek blijkt dat MFA 99,2% van de accountcompromitteringsaanvallen voorkomt, waardoor het een van de meest effectieve beveiligingsmaatregelen is. Met MFA daalt het succespercentage van phishingaanvallen drastisch, omdat aanvallers met alleen gestolen inloggegevens geen toegang kunnen krijgen—ze moeten ook de tweede authenticatiefactor bemachtigen. Credential stuffing-aanvallen, waarbij uitgelekte gebruikersnaam-wachtwoordcombinaties worden misbruikt, worden vrijwel ineffectief wanneer MFA is geïmplementeerd, omdat aanvallers geen accounts kunnen misbruiken zonder ook de tweede factor in handen te krijgen. Organisaties die MFA inzetten, zien een significante afname van helpdesktickets met betrekking tot accountvergrendelingen en wachtwoordresets, omdat gebruikers minder vaak slachtoffer worden van credential-compromittering. De bescherming strekt zich ook uit tot interne bedreigingen, omdat MFA ervoor zorgt dat zelfs medewerkers met geldige inloggegevens geen systemen kunnen benaderen zonder juiste autorisatie. MFA vermindert het risico op datalekken met naar schatting 50-80%, afhankelijk van de implementatiemethode en context van de organisatie. Door MFA te implementeren, tonen organisaties hun inzet voor beveiligingsbest practices, wat het vertrouwen van klanten vergroot, verzekeringspremies verlaagt en de merkwaarde beschermt in een steeds meer op beveiliging gerichte markt.

Grote organisaties worden geconfronteerd met unieke beveiligingsuitdagingen bij het beheren van toegang over verspreide teams, meerdere applicaties en complexe infrastructuren, waardoor MFA-implementatie een cruciaal onderdeel is van hun beveiligingsstrategie. Remote werken heeft het dreigingslandschap fundamenteel veranderd, omdat medewerkers bedrijfsbronnen benaderen op verschillende locaties, apparaten en netwerken die mogelijk minder veilig zijn dan traditionele kantooromgevingen. VPN-toegang, die versleutelde tunnels biedt voor remote medewerkers om verbinding te maken met het bedrijfsnetwerk, wordt aanzienlijk veiliger in combinatie met MFA, omdat ongeautoriseerde toegang wordt voorkomen zelfs als VPN-inloggegevens gecompromitteerd zijn. SaaS-applicaties, die steeds centraler staan binnen moderne bedrijfsvoering, dienen allemaal met MFA te worden beschermd om accountovername en ongeoorloofde data-toegang te voorkomen. Cloudgebaseerde identity and access management (IAM)-platforms stellen organisaties in staat om MFA consequent toe te passen over alle applicaties en diensten, zowel on-premises als in de cloud. Conditionele toegangsbeleid maakt het mogelijk om MFA af te dwingen op basis van specifieke voorwaarden, zoals het vereisen van sterkere authenticatie voor gevoelige applicaties of bij toegang vanaf onbekende locaties. Integratie met single sign-on (SSO)-oplossingen maakt het mogelijk dat gebruikers eenmaal met MFA authenticeren en vervolgens toegang krijgen tot meerdere applicaties zonder voor elke dienst opnieuw te hoeven inloggen. Organisaties dienen MFA te prioriteren voor kritieke systemen, beheerdersaccounts en applicaties die gevoelige gegevens verwerken, voordat ze uitbreiden naar alle gebruikersaccounts.

MFA-gebruikstoepassingen voor ondernemingen:

Regelgevende kaders en industriestandaarden vereisen steeds vaker MFA als fundamentele beveiligingsmaatregel, waardoor compliance een belangrijke drijfveer is voor MFA-adoptie binnen organisaties. De Health Insurance Portability and Accountability Act (HIPAA) vereist dat betrokken partijen toegangscontroles implementeren, waaronder multi-factor authenticatie voor systemen die beschermde gezondheidsinformatie (PHI) verwerken. De Payment Card Industry Data Security Standard (PCI-DSS) schrijft MFA voor bij toegang tot omgevingen met kaarthoudergegevens, wat het essentieel maakt voor organisaties die creditcardbetalingen verwerken. De General Data Protection Regulation (GDPR) vereist dat organisaties passende technische en organisatorische maatregelen nemen om persoonsgegevens te beschermen, waarbij MFA wordt erkend als best practice voor toegangscontrole. Het National Institute of Standards and Technology (NIST) Cybersecurity Framework en Special Publication 800-63B bevelen MFA expliciet aan voor de bescherming van gevoelige systemen en data. Het Federal Risk and Authorization Management Program (FedRAMP) vereist MFA voor alle cloudproviders die federale data verwerken, waardoor MFA een basale beveiligingsvoorwaarde is voor overheidscontracten. Organisaties die actief zijn in gereguleerde sectoren dienen de specifieke MFA-eisen voor hun branche te verifiëren en oplossingen te implementeren die aan deze standaarden voldoen of deze overtreffen.

| Regelgeving | Sector | MFA-verplichting | Toepassingsgebied |

|---|---|---|---|

| HIPAA | Gezondheidszorg | Verplicht voor PHI-toegang | Betrokkenen en zakenpartners |

| PCI-DSS | Betalingsverwerking | Verplicht voor kaarthoudergegevens | Alle organisaties die creditcards verwerken |

| GDPR | Gegevensbescherming | Aanbevolen best practice | Organisaties die gegevens van EU-burgers verwerken |

| NIST 800-63B | Overheid/Federaal | Verplicht voor gevoelige systemen | Federale instanties en aannemers |

| FedRAMP | Clouddiensten | Verplicht voor alle toegang | Cloudproviders voor federale instanties |

| SOC 2 | Dienstverleners | Aanbevolen controle | Organisaties die SOC 2-audits ondergaan |

| ISO 27001 | Informatiebeveiliging | Aanbevolen controle | Organisaties die ISO-certificering nastreven |

Een succesvolle implementatie van MFA vereist zorgvuldige planning, betrokkenheid van belanghebbenden en een gefaseerde aanpak die beveiligingseisen in balans brengt met gebruikersadoptie en organisatorische gereedheid. Organisaties beginnen met een grondige audit van hun systemen, applicaties en gebruikersbestand om te bepalen welke onderdelen MFA-bescherming vereisen en welke authenticatiemethoden het meest geschikt zijn voor iedere toepassing. Een gefaseerde uitrol, te beginnen met accounts met een hoog risico zoals beheerders en geprivilegieerde gebruikers, stelt organisaties in staat uitdagingen te identificeren en op te lossen voordat naar de bredere gebruikersgroep wordt uitgebreid. Gebruikerstraining en communicatie zijn kritische succesfactoren, omdat medewerkers moeten begrijpen waarom MFA wordt ingevoerd, hoe ze hun toegewezen authenticatiemethoden gebruiken en hoe veelvoorkomende problemen op te lossen zijn. Organisaties dienen MFA-methoden te kiezen die de beveiligingseisen in balans brengen met het gebruikersgemak, waarbij te complexe oplossingen worden vermeden die tot weerstand of onveilige omwegen kunnen leiden. Integratie met bestaande identity and access management-systemen zorgt voor consistente MFA-handhaving over alle applicaties en vermindert de beheerslast. Helpdeskmedewerkers moeten getraind en uitgerust zijn om gebruikers tijdens de overgang te ondersteunen, inclusief duidelijke documentatie en escalatieprocedures voor MFA-gerelateerde problemen. Regelmatige monitoring en optimalisatie van MFA-beleid zorgen ervoor dat de implementatie blijft voldoen aan beveiligingsdoelen en zich aanpast aan veranderende dreigingslandschappen en gebruikersbehoeften.

MFA-implementatiestappen:

Hoewel MFA uitstekende beveiligingsvoordelen biedt, moeten organisaties verschillende uitdagingen en opkomende dreigingen aanpakken om ervoor te zorgen dat hun implementaties effectief blijven tegen nieuwe aanvalstechnieken. MFA-moeheid-aanvallen maken misbruik van gebruikersfrustratie door herhaaldelijk authenticatieverzoeken te sturen, in de hoop dat gebruikers uiteindelijk een kwaadaardig verzoek toestaan uit frustratie of gewoonte. SIM-swapping-aanvallen richten zich op bezit-gebaseerde MFA-methoden door mobiele providers te overtuigen het telefoonnummer van het slachtoffer naar het apparaat van de aanvaller over te zetten, waardoor de aanvaller sms-gebaseerde eenmalige wachtwoorden kan onderscheppen. Phishing-resistente authenticatiemethoden, zoals FIDO2 hardwarebeveiligingssleutels en Windows Hello for Business, bieden superieure bescherming tegen phishingaanvallen omdat ze authenticatie cryptografisch aan de legitieme dienst binden. Sessiekaping blijft een dreiging, zelfs met MFA ingeschakeld, omdat aanvallers die toegang krijgen tot een geauthentiseerde sessie acties kunnen uitvoeren zonder aanvullende authenticatie. Organisaties dienen phishing-resistente MFA-methoden in te zetten voor accounts met hoge waarde en gevoelige systemen, ook al vergen deze methoden extra hardware of infrastructuurinvesteringen. Continue monitoring en dreigingsinformatie helpen organisaties om nieuwe aanvalstechnieken te identificeren en hun MFA-strategie hierop aan te passen.

MFA-uitdagingen en oplossingen:

De toekomst van authenticatie beweegt richting wachtwoordloze authenticatie, waarbij gebruikers hun identiteit verifiëren via methoden die niet afhankelijk zijn van traditionele wachtwoorden, zoals biometrische herkenning of hardwarebeveiligingssleutels. Adaptieve MFA, aangedreven door kunstmatige intelligentie en machine learning, zal de authenticatievereisten dynamisch aanpassen op basis van realtime risicobeoordeling, gebruikersgedrag en contextuele factoren zoals locatie, apparaat en toegangsprofiel. Continue authenticatie is een opkomend paradigma waarbij systemen de identiteit van gebruikers gedurende de hele sessie blijven verifiëren in plaats van alleen bij het inloggen, zodat verdachte activiteiten direct worden herkend en aangepakt. Biometrische authenticatietechnologieën blijven zich ontwikkelen, met verbeteringen in nauwkeurigheid, snelheid en anti-spoofing, waardoor biometrie steeds geschikter wordt voor brede toepassing. Zero Trust-beveiligingsmodellen stimuleren organisaties om MFA te implementeren als basisprincipe, waarbij authenticatie en autorisatie vereist zijn bij elk toegangsverzoek, ongeacht netwerk- of apparaatsituatie. Gedecentraliseerde identiteitsoplossingen en op blockchain gebaseerde authenticatiemechanismen worden onderzocht als alternatieven voor gecentraliseerde identity providers, waardoor gebruikers meer controle krijgen over hun inloggegevens. Organisaties kunnen zich voorbereiden op deze overgang door wachtwoordloze authenticatieoplossingen te evalueren, te investeren in gebruikerseducatie over opkomende authenticatiemethoden en systemen te ontwerpen die zich kunnen aanpassen aan nieuwe authenticatietechnologieën naarmate deze zich verder ontwikkelen en breed beschikbaar komen.

Multi-factor authenticatie (MFA) vereist twee of meer onafhankelijke authenticatiefactoren uit verschillende categorieën, terwijl two-factor authenticatie (2FA) een specifieke subset van MFA is die exact twee factoren vereist. Elke 2FA is MFA, maar niet elke MFA is 2FA. MFA biedt meer flexibiliteit en kan drie of meer authenticatiefactoren omvatten voor verbeterde beveiliging.

De kosten voor het implementeren van MFA variëren sterk, afhankelijk van de gekozen oplossing, het aantal gebruikers en de complexiteit van de implementatie. Cloudgebaseerde MFA-diensten hanteren doorgaans abonnementsmodellen van $2-10 per gebruiker per maand, terwijl on-premises oplossingen initiële infrastructuurkosten met zich meebrengen. Veel organisaties merken dat de kosten van MFA minimaal zijn in vergelijking met de mogelijke kosten van een datalek.

Hoewel MFA het risico op onbevoegde toegang aanzienlijk vermindert, kunnen bepaalde aanvalsmethoden zoals phishing-resistente aanvallen, SIM-swapping en MFA-moeheid sommige MFA-implementaties mogelijk omzeilen. Het gebruik van phishing-resistente methoden zoals FIDO2 hardwarebeveiligingssleutels maakt het echter extreem moeilijk om MFA te omzeilen, waardoor 99,2% van de accountcompromitteringsaanvallen wordt voorkomen.

Hardwarebeveiligingssleutels die FIDO2-standaarden gebruiken, worden beschouwd als de veiligste MFA-methode omdat ze gebruikmaken van public-key cryptografie om authenticatie aan de legitieme dienst te binden, waardoor ze zeer goed bestand zijn tegen phishing en man-in-the-middle aanvallen. Biometrische authenticatie in combinatie met hardwaretokens biedt ook uitstekende beveiliging.

MFA is verplicht of wordt sterk aanbevolen door verschillende regelgevingen, waaronder HIPAA (gezondheidszorg), PCI-DSS (betalingsverwerking), GDPR (gegevensbescherming), NIST-standaarden (overheid) en FedRAMP (federale clouddiensten). Veel sectoren vereisen MFA voor compliance, waardoor het essentieel is voor organisaties die met gevoelige gegevens werken.

Moderne MFA-implementaties minimaliseren gebruikerswrijving via methoden zoals pushmeldingen, biometrische authenticatie en adaptieve MFA die alleen aanvullende authenticatie vereist wanneer er risico wordt gedetecteerd. Bij correcte implementatie voegt MFA minimale frictie toe, terwijl het de beveiliging aanzienlijk verbetert. Integratie met single sign-on (SSO) verhoogt de gebruikerservaring verder.

De meeste MFA-systemen bieden accountherstelfuncties, waaronder back-upcodes, alternatieve authenticatiemethoden of identiteitsverificatie via e-mail of beveiligingsvragen. Organisaties moeten veilige herstelprocedures implementeren en gebruikers dienen back-upcodes op een veilige plek te bewaren. Neem contact op met het ondersteuningsteam van uw dienstverlener voor specifieke herstelinstructies.

Ja, MFA kan worden geïmplementeerd met legacy-systemen via MFA-proxy’s, adapters of door gebruik te maken van cloudgebaseerde identiteitsproviders die integratie met legacy-applicaties ondersteunen. Sommige zeer oude systemen vereisen echter mogelijk omwegen of alternatieve beveiligingsmaatregelen. Raadpleeg uw IT-team om de beste aanpak voor uw systemen te bepalen.

Bescherm uw affiliate netwerk met beveiligingsfuncties op ondernemingsniveau, inclusief ondersteuning voor multi-factor authenticatie. PostAffiliatePro helpt u bij het veilig beheren van affiliate-relaties en het behouden van compliance met industrienormen.

Leer hoe je twee-factor-authenticatie (2FA) inschakelt in het Post Affiliate Pro merchant paneel. Stapsgewijze handleiding met uitleg over TOTP-authenticator ap...

Leer hoe u 2-stapsverificatie (2FA) inschakelt voor zowel handelaren als affiliates in Post Affiliate Pro. Beveilig uw account met authenticatie-apps, begrijp d...

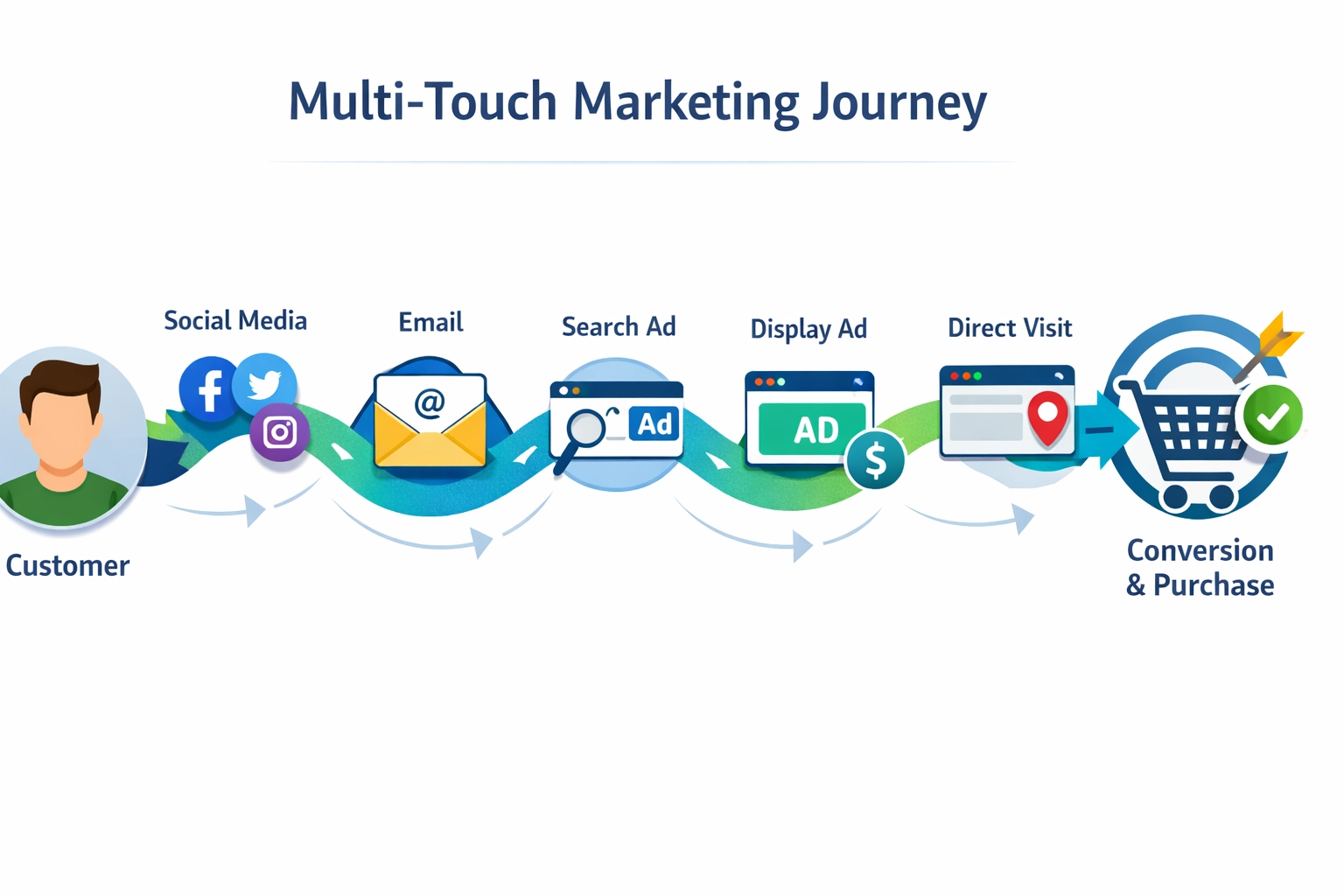

Leer hoe geavanceerde affiliate tracking en multi-touch attributiemodellen je helpen om de echte ROI te meten.

Cookie Toestemming

We gebruiken cookies om uw browse-ervaring te verbeteren en ons verkeer te analyseren. See our privacy policy.