XSS-kwetsbaarheden elimineren: Hoe Post Affiliate Pro de

Ontdek hoe Post Affiliate Pro cross-site scripting kwetsbaarheden elimineert via inputvalidatie, outputcodering en Content Security Policy om affiliate.

Ontdek hoe CSP-headers beschermen tegen XSS-aanvallen, implementeer nonces en hashes, en beveilig uw affiliatepanel met Content-Security-Policy-richtlijnen.

Content Security Policy (CSP) is een browserbeveiligingsmechanisme dat fungeert als een tweede verdedigingslinie tegen cross-site scripting (XSS)-aanvallen door te bepalen welke externe domeinen en bronnen geladen mogen worden op uw webpagina’s. In plaats van uitsluitend te vertrouwen op inputvalidatie en outputcodering, implementeert CSP een whitelist-benadering waarbij browsers precies wordt verteld welke bronnen vertrouwd zijn voor scripts, stylesheets, afbeeldingen, lettertypen en andere bronnen. Wanneer een browser een bron tegenkomt die uw CSP-regels schendt, blokkeert deze de bron—waardoor wordt voorkomen dat kwaadaardige code wordt uitgevoerd, zelfs als deze uw eerste verdedigingslinie heeft weten te omzeilen. Deze proactieve beveiligingslaag is essentieel geworden voor moderne webapplicaties, vooral voor platforms zoals PostAffiliatePro die gevoelige gebruikersgegevens en financiële transacties verwerken.

Cross-site scripting (XSS)-aanvallen vinden plaats wanneer aanvallers kwaadaardige JavaScript-code injecteren in webpagina’s die onwetende gebruikers bezoeken, waardoor de aanvaller sessiecookies kan stelen, toetsaanslagen kan vastleggen, gebruikers kan omleiden naar phishing-sites of de pagina-inhoud kan manipuleren. Er zijn drie primaire soorten XSS-aanvallen: Reflected XSS vindt plaats wanneer kwaadaardige code in een URL is opgenomen en onmiddellijk wordt uitgevoerd als de gebruiker de link bezoekt; Stored XSS doet zich voor wanneer aanvallers code injecteren in een database of server die vervolgens wordt getoond aan alle gebruikers die die inhoud bekijken; en DOM-gebaseerde XSS maakt misbruik van kwetsbaarheden in client-side JavaScript dat gebruikersinvoer onveilig verwerkt. De impact van succesvolle XSS-aanvallen kan verwoestend zijn—aanvallers kunnen gebruikerssessies kapen, gevoelige gegevens zoals wachtwoorden en betalingsinformatie stelen, malware installeren of gebruikersaccounts volledig compromitteren. Hoewel inputvalidatie en outputcodering cruciale eerste verdedigingsmechanismen zijn, zijn ze niet waterdicht; daarom biedt CSP een essentiële secundaire beschermingslaag die voorkomt dat kwaadaardige scripts worden uitgevoerd, ongeacht hoe ze uw applicatie zijn binnengedrongen.

| XSS-aanvalstype | Werking | Potentiële impact |

|---|---|---|

| Reflected XSS | Kwaadaardige code opgenomen in URL, onmiddellijk uitgevoerd wanneer gebruiker link bezoekt | Sessiekaping, diefstal van inloggegevens, verspreiding van malware |

| Stored XSS | Aanvaller injecteert code in database/server, getoond aan alle gebruikers die die inhoud bekijken | Wijdverspreide compromittering, aanhoudende aanvallen, grootschalige gegevensdiefstal |

| DOM-gebaseerde XSS | Kwetsbaarheden in client-side JavaScript dat gebruikersinvoer onveilig verwerkt | Sessiediefstal, keylogging, paginamanipulatie, vastleggen van inloggegevens |

Content Security Policy werkt door richtlijnen te definiëren in HTTP-headers die bepalen welke bronnen zijn toegestaan voor het laden van verschillende typen inhoud op uw website. De default-src-richtlijn fungeert als een standaardbeleid voor alle brontypen die niet expliciet door specifiekere richtlijnen zijn gedekt, waardoor u met één regel een basisbeveiligingsniveau kunt instellen. CSP gebruikt bronexpressies zoals 'self' (alleen hetzelfde domein), specifieke domeinnamen (voorbeeld.nl) of wildcards (*.voorbeeld.nl) om vertrouwde bronnen te definiëren, en u kunt meerdere bronnen combineren in één richtlijn. Een eenvoudig CSP-headervoorbeeld kan er als volgt uitzien:

Content-Security-Policy: default-src 'self'; script-src 'self' cdn.voorbeeld.nl; style-src 'self' fonts.googleapis.com

Wanneer een browser deze header ontvangt, handhaaft deze het beleid door alle bronnen die niet overeenkomen met de opgegeven bronnen te blokkeren—als een script probeert te laden van een niet-geautoriseerd domein, wordt het stilletjes geblokkeerd en wordt een overtreding gelogd. Voor het testen en gefaseerd implementeren biedt CSP ook een Content-Security-Policy-Report-Only-header, die overtredingen monitort zonder daadwerkelijk bronnen te blokkeren, zodat u problemen kunt identificeren voordat u het beleid afdwingt.

CSP biedt tal van richtlijnen waarmee u gedetailleerde controle krijgt over verschillende brontypen en gedragingen op uw website:

script-src – Bepaalt welke bronnen JavaScript mogen uitvoeren en is daardoor één van de belangrijkste richtlijnen ter voorkoming van XSS-aanvallen. Voorbeeld: script-src 'self' trusted-cdn.com staat alleen scripts van uw eigen domein en een vertrouwde CDN toe.

style-src – Beperkt CSS-bronnen en voorkomt dat aanvallers kwaadaardige stylesheets injecteren die uw site kunnen ontsieren of gebruikersinvoer kunnen vastleggen via onzichtbare formuliervelden.

img-src – Bepaalt toegestane afbeeldingsbronnen; belangrijk omdat aanvallers afbeeldingsverzoeken kunnen gebruiken om gegevens te exfiltreren of gebruikers over verschillende sites te volgen.

frame-ancestors – Geeft aan welke domeinen uw site in iframes mogen insluiten, ter bescherming tegen clickjacking-aanvallen waarbij gebruikers worden misleid om op verborgen elementen te klikken.

object-src – Beperkt Flash, Java en andere legacy-plugins die vaak worden misbruikt. Stel deze bij voorkeur in op 'none', tenzij u deze technologieën echt nodig heeft.

base-uri – Bepaalt welke URL’s in <base>-tags mogen worden gebruikt, waardoor wordt voorkomen dat aanvallers de basis-URL wijzigen en relatieve links op uw pagina’s kapen.

Domeinen whitelisten is nuttig, maar nonces en hashes bieden een geavanceerdere aanpak van CSP die vooral waardevol is voor dynamische inhoud en inline scripts. Een nonce is een willekeurige, unieke waarde die bij elk paginaverzoek wordt gegenereerd en zowel in uw CSP-header als in uw HTML-tags wordt opgenomen—bijvoorbeeld, script-src 'nonce-abc123def456' in de header in combinatie met <script nonce="abc123def456"> in uw HTML zorgt ervoor dat alleen dat specifieke script kan worden uitgevoerd. Hashes werken door een cryptografische hash van uw script- of style-inhoud te berekenen en deze in de CSP-header op te nemen, zoals script-src 'sha256-abc123...', zodat de browser kan verifiëren dat het script niet is gewijzigd alvorens het uit te voeren. Nonces zijn ideaal voor dynamische inhoud waarbij u scripts server-side genereert, terwijl hashes beter werken voor statische inline scripts die niet tussen verzoeken veranderen. Beide methoden zijn aanzienlijk veiliger dan toelatingslijsten omdat ze niet afhankelijk zijn van domeinwhitelisting—zelfs als een aanvaller erin slaagt code te injecteren, heeft deze niet de juiste nonce of hash en wordt het geblokkeerd. Het strict-dynamic-trefwoord versterkt de beveiliging verder door de browser te instrueren alleen scripts met geldige nonces of hashes te vertrouwen en domein-gebaseerde toelatingslijsten volledig te negeren.

Voorbeeld met nonce:

Content-Security-Policy: script-src 'nonce-rnd123abc'

<script nonce="rnd123abc">

console.log('Dit script is toegestaan');

</script>

Voorbeeld met hash:

Content-Security-Policy: script-src 'sha256-abc123def456...'

<script>

console.log('Dit script is toegestaan als de hash overeenkomt');

</script>

De veiligste manier om CSP te implementeren is te beginnen met de Content-Security-Policy-Report-Only-header, die overtredingen monitort zonder bronnen te blokkeren, zodat u problemen kunt identificeren en oplossen voordat u het beleid afdwingt. Test uw CSP grondig in alle browsers en op alle apparaten die uw gebruikers gebruiken, en let extra op third-party integraties en analysetools die mogelijk bronnen laden van onverwachte domeinen. Gebruik voor dynamische inhoud en inline scripts nonces in plaats van te vertrouwen op 'unsafe-inline', aangezien dit veel van de bescherming van CSP tenietdoet door elk inline script toe te staan. Vermijd ook het gebruik van het trefwoord 'unsafe-eval', omdat hiermee eval() en vergelijkbare functies worden toegestaan die willekeurige code kunnen uitvoeren. Stel CSP-overtredingsrapportage in door een report-uri of report-to-richtlijn op te nemen die overtredingslogs naar uw monitoringssysteem stuurt, zodat u aanvallen en beleidsproblemen in realtime kunt detecteren. Breid uw CSP-dekking geleidelijk uit naar alle brontypen en externe diensten en evalueer en actualiseer uw beleid regelmatig naarmate uw applicatie zich ontwikkelt. PostAffiliatePro heeft ingebouwde CSP-ondersteuning met vooraf geconfigureerde, verstandige standaarden, zodat affiliates eenvoudiger sterke beveiliging kunnen handhaven zonder uitgebreide configuratie.

PostAffiliatePro implementeert uitgebreide Content Security Policy-bescherming in zowel het beheerpaneel als het affiliatiedashboard om gevoelige gegevens te beschermen en ongeautoriseerde scriptinjectie te voorkomen. Het platform onderhoudt een zorgvuldig samengestelde whitelist van vertrouwde domeinen voor essentiële bronnen zoals jQuery, Bootstrap en andere bibliotheken die de interface aandrijven, zodat alleen geverifieerde bronnen scripts en stylesheets kunnen laden. Deze bescherming is vooral belangrijk in het PostAffiliatePro-panel, omdat het commissieberekeningen, betalingsverwerking en affiliate-accountinformatie afhandelt—elke succesvolle XSS-aanval zou kwaadwillenden in staat kunnen stellen inloggegevens te stelen, commissies te manipuleren of betalingen om te leiden. Door strikte CSP-headers af te dwingen, voorkomt PostAffiliatePro dat aanvallers kwaadaardige scripts injecteren, zelfs als ze er somehow in slagen een kwetsbaarheid in de applicatiecode te misbruiken. Gebruikers profiteren van deze ingebouwde bescherming zonder zelf CSP te hoeven configureren, en het beveiligingsteam van het platform monitort en actualiseert het beleid continu om in te spelen op nieuwe bedreigingen en nieuwe functies te ondersteunen.

Een van de grootste fouten is CSP te zien als een complete beveiligingsoplossing in plaats van één laag binnen een defense-in-depth-strategie—CSP is krachtig, maar moet samenwerken met inputvalidatie, outputcodering, HTTPS en andere beveiligingsmaatregelen. Veel ontwikkelaars maken te soepele CSP-beleidsregels die het doel van de header ondermijnen, zoals het gebruik van script-src * of default-src *, waarmee u feitelijk alle bescherming uitschakelt door scripts van elke bron toe te staan. Het niet testen van CSP in verschillende browsers en apparaten kan ertoe leiden dat legitieme bronnen in productie worden geblokkeerd, waardoor gebruikers gefrustreerd raken en functionaliteit mogelijk stukgaat. Als u CSP-overtredingsrapporten niet monitort, weet u niet wanneer aanvallen plaatsvinden of wanneer uw beleid te restrictief is, waardoor u blind bent voor beveiligingsproblemen. Het combineren van nonces met 'unsafe-inline' is een veelgemaakte fout die de beveiligingsvoordelen van nonces tenietdoet—als u nonces gebruikt, verwijder dan 'unsafe-inline' volledig. Een andere veelvoorkomende fout is het blokkeren van legitieme bronnen omdat u niet alle externe diensten hebt opgenomen die uw applicatie gebruikt, wat leidt tot kapotte functies en klachten van gebruikers. Tot slot is het gevaarlijk om een CSP-beleid in te stellen en het daarna te vergeten—naarmate uw applicatie evolueert en u nieuwe integraties toevoegt, moet u uw beleid regelmatig herzien en bijwerken om zowel beveiliging als functionaliteit te behouden.

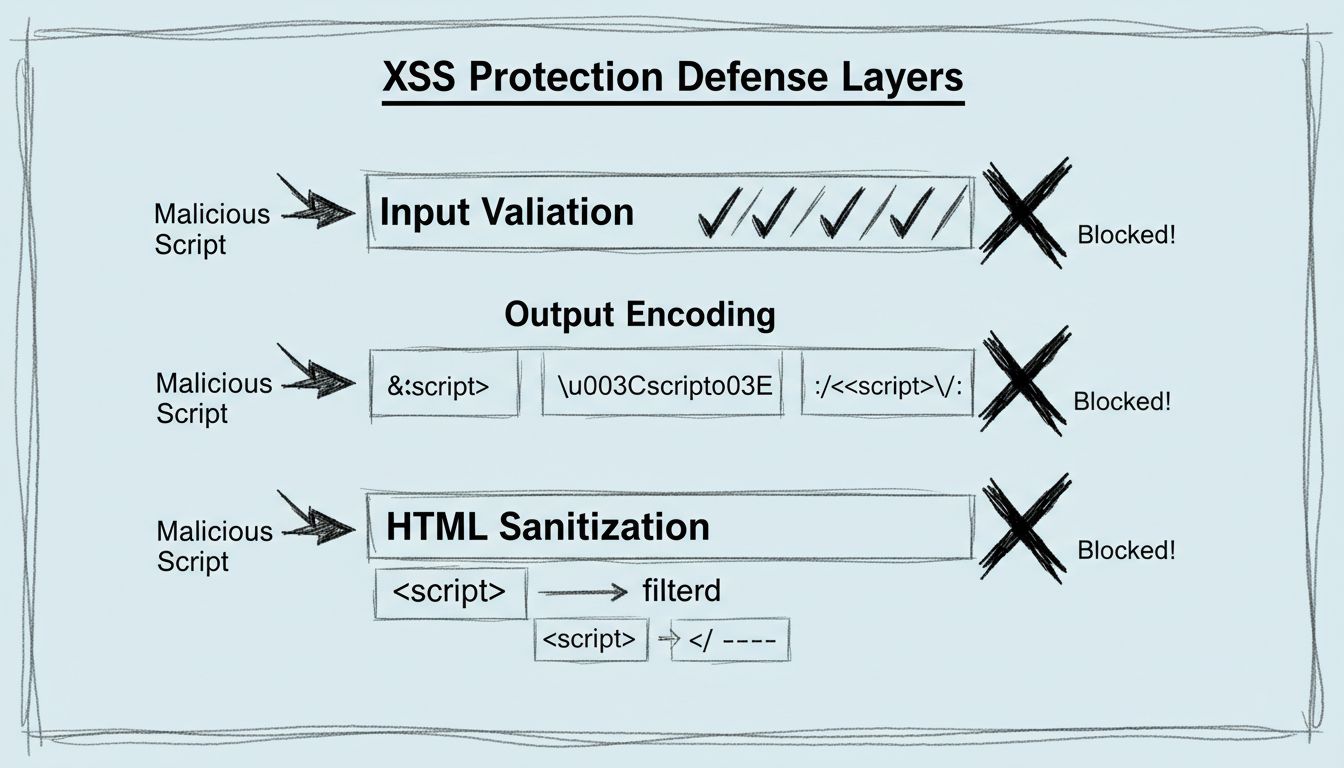

Content Security Policy werkt het beste als onderdeel van een alomvattende strategie voor beveiligingsheaders die aanvullende bescherming biedt zoals X-Frame-Options (die clickjacking voorkomt door iframe-insluiting te reguleren), X-Content-Type-Options: nosniff (die MIME-type sniffing-aanvallen voorkomt) en Strict-Transport-Security (die HTTPS afdwingt). Deze defense-in-depth-benadering betekent dat zelfs als een aanvaller één beveiligingslaag omzeilt, andere lagen nog steeds uw gebruikers en gegevens beschermen. CSP moet worden gecombineerd met robuuste inputvalidatie en outputcodering aan de serverzijde, zodat kwaadaardige code de browser überhaupt niet bereikt. HTTPS is een vereiste voor effectieve CSP-implementatie, omdat CSP-headers die via onbeveiligde HTTP worden verzonden, door aanvallers kunnen worden onderschept en aangepast. De veiligste applicaties implementeren al deze bescherming samen—CSP beschermt tegen scriptinjectie, X-Frame-Options voorkomt clickjacking, inputvalidatie stopt kwaadaardige data bij binnenkomst en HTTPS zorgt ervoor dat headers en inhoud niet tijdens transport kunnen worden gemanipuleerd. Door beveiliging te zien als een gelaagd systeem in plaats van te vertrouwen op één enkel mechanisme, creëert u een omgeving waarin aanvallers meerdere hindernissen moeten overwinnen om succesvol te zijn.

Content Security Policy is een essentieel beveiligingsmechanisme dat kritieke bescherming biedt tegen XSS-aanvallen, één van de meest voorkomende en gevaarlijke webkwetsbaarheden van vandaag. Door een goed geconfigureerd CSP-beleid te implementeren, verkleint u de kans aanzienlijk dat aanvallers kwaadaardige scripts kunnen injecteren en uitvoeren op uw website, waarmee u de gegevens, sessies en het vertrouwen van uw gebruikers beschermt. PostAffiliatePro bevat ingebouwde CSP-bescherming die automatisch wordt geconfigureerd om uw affiliatepanel en dashboard te beveiligen, waardoor handmatige beveiligingsconfiguratie overbodig is en u toch de flexibiliteit behoudt om het beleid aan te passen aan uw specifieke wensen. Als u nog geen CSP gebruikt op uw affiliateplatform, is dit het moment om het in te schakelen—begin in report-only-modus, test grondig en dwing geleidelijk strengere beleidsregels af naarmate u meer vertrouwen krijgt in uw configuratie. Bescherm uw affiliatenetwerk en uw gebruikers door vandaag nog CSP te implementeren en maak gebruik van de geïntegreerde beveiligingsfuncties van PostAffiliatePro om een robuuste verdediging te behouden tegen steeds evoluerende bedreigingen.

Content-Security-Policy (CSP) is een browserbeveiligingsmechanisme dat fungeert als een tweede verdedigingslinie tegen cross-site scripting (XSS)-aanvallen. Het werkt door te bepalen welke externe domeinen en bronnen mogen worden geladen op uw webpagina's, waardoor wordt voorkomen dat kwaadaardige scripts worden uitgevoerd, zelfs als ze uw eerste verdedigingslinie omzeilen. CSP is essentieel voor het beschermen van gevoelige gegevens en het behouden van het vertrouwen van gebruikers.

CSP beschermt tegen XSS door een whitelist-benadering te hanteren die browsers precies vertelt welke bronnen vertrouwd zijn voor scripts, stylesheets, afbeeldingen en andere bronnen. Wanneer een browser een bron tegenkomt die uw CSP-regels schendt, blokkeert deze de bron en registreert een overtreding. Dit voorkomt dat aanvallers kwaadaardige code injecteren en uitvoeren, zelfs als ze een kwetsbaarheid in uw applicatie misbruiken.

Nonces zijn willekeurige, unieke waarden die bij elk paginaverzoek worden gegenereerd en zowel in uw CSP-header als HTML-tags worden geplaatst, waardoor ze ideaal zijn voor dynamische inhoud. Hashes werken door een cryptografische hash van uw scriptinhoud te berekenen en deze in de CSP-header op te nemen, waardoor ze beter geschikt zijn voor statische inline scripts. Beide zijn veiliger dan domeinwhitelists, omdat ze niet afhankelijk zijn van domein-gebaseerde toelatingslijsten.

Ja, een te restrictief CSP-beleid kan legitieme bronnen blokkeren en functionaliteit verstoren. Daarom wordt aanbevolen om te beginnen met de Content-Security-Policy-Report-Only-header, die overtredingen monitort zonder bronnen te blokkeren. Test grondig in alle browsers en op alle apparaten voordat u het beleid afdwingt, en breid uw CSP geleidelijk uit naarmate u meer vertrouwen krijgt.

U kunt CSP-overtredingen monitoren door een report-uri of report-to richtlijn in uw CSP-header op te nemen, die overtredingslogs naar uw monitoringssysteem stuurt. Hierdoor kunt u aanvallen en beleidsproblemen in realtime detecteren, zien welke bronnen worden geblokkeerd en uw beleid dienovereenkomstig aanpassen. Regelmatig monitoren is essentieel voor het behouden van zowel beveiliging als functionaliteit.

CSP wordt ondersteund door alle moderne browsers, waaronder Chrome, Firefox, Safari en Edge. Oudere browsers zoals Internet Explorer bieden echter beperkte of geen CSP-ondersteuning. Als u legacy browsers moet ondersteunen, kunt u de Content-Security-Policy-Report-Only-header gebruiken voor monitoring, terwijl u tegelijkertijd achterwaartse compatibiliteit behoudt met oudere browserversies.

PostAffiliatePro implementeert uitgebreide Content-Security-Policy-bescherming in zowel het beheerpaneel als het affiliatiedashboard met een zorgvuldig samengestelde whitelist van vertrouwde domeinen voor essentiële bronnen. Het beveiligingsteam van het platform monitort en actualiseert het beleid continu om in te spelen op nieuwe bedreigingen. Gebruikers profiteren van deze ingebouwde beveiliging zonder zelf CSP te hoeven configureren.

Als CSP legitieme bronnen blokkeert, controleer dan eerst uw CSP-overtredingsrapporten om te zien welke bronnen worden geblokkeerd. Werk vervolgens uw CSP-beleid bij om de legitieme bron aan uw whitelist toe te voegen. Test de wijzigingen grondig voordat u deze in productie neemt, en overweeg het gebruik van nonces of hashes in plaats van domeinwhitelisting voor betere beveiliging.

PostAffiliatePro bevat ingebouwde Content-Security-Policy-bescherming om uw affiliatenetwerk te beschermen tegen XSS-aanvallen en kwaadaardige scriptinjecties. Begin vandaag nog met het beschermen van uw platform met beveiligingsfuncties van ondernemingsniveau.

Ontdek hoe Post Affiliate Pro cross-site scripting kwetsbaarheden elimineert via inputvalidatie, outputcodering en Content Security Policy om affiliate.

Lees meer over de XSS-kwetsbaarheidspatch in de nieuwste update van PostAffiliatePro. Ontdek hoe strengere invoervalidatie en outputcodering jouw affiliategegev...

Ontdek de updates van PostAffiliatePro van februari 2024, waaronder gebruikersprofielvariabelen in redirect-URL's, verbeterde e-mailnotificaties, verbeterde.

Cookie Toestemming

We gebruiken cookies om uw browse-ervaring te verbeteren en ons verkeer te analyseren. See our privacy policy.