Hoe Anti-Malware Uw Bedrijf Beschermt: Complete Gids voor

Leer hoe anti-malwaresoftware uw bedrijf beschermt tegen kwaadaardige dreigingen, phishingaanvallen en ransomware.

Leer hoe firewalls uw bedrijf beschermen tegen gegevenslekken.

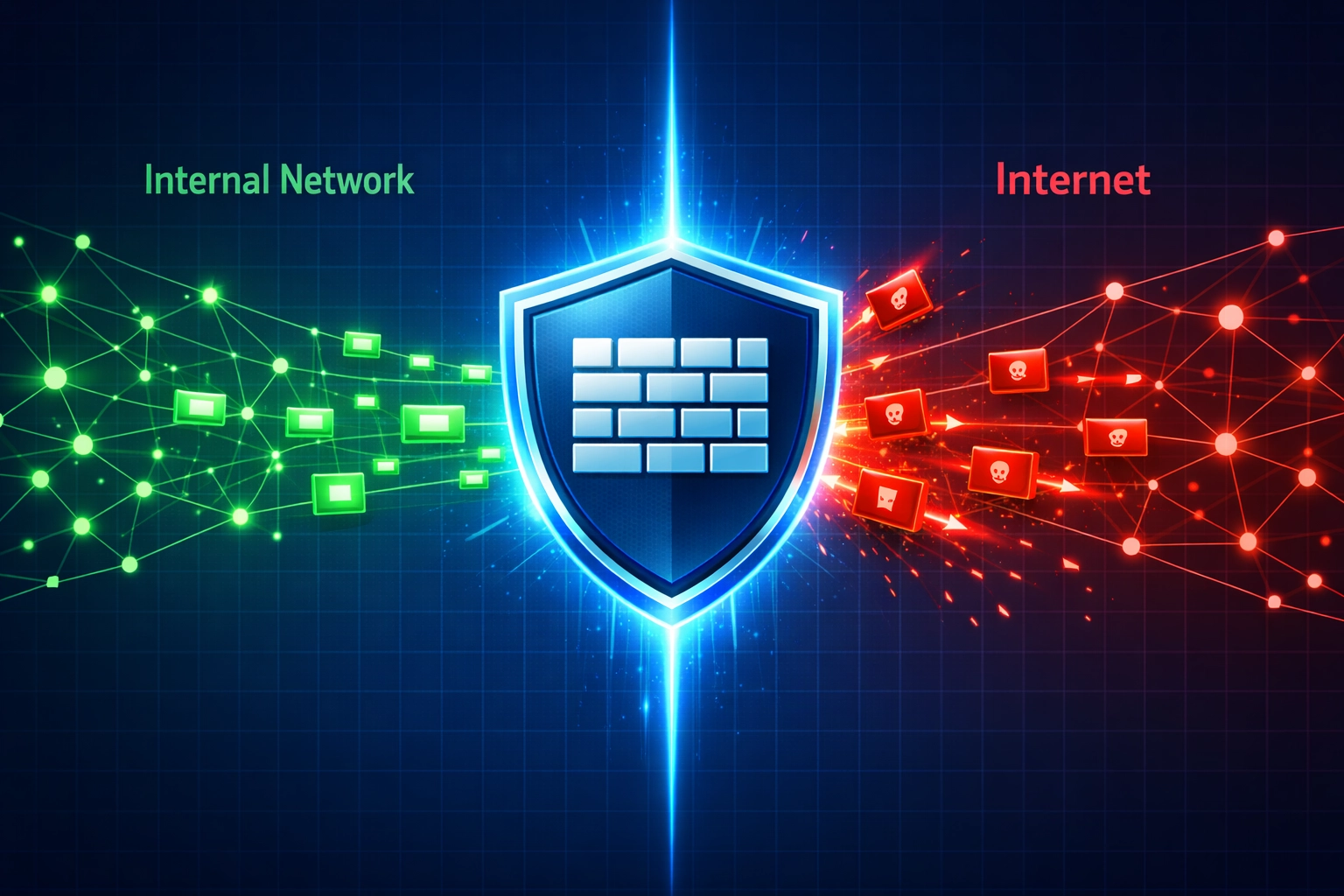

Een firewall is een netwerkbeveiligingssysteem dat inkomend en uitgaand netwerkverkeer controleert op basis van vooraf ingestelde beveiligingsregels. Deze essentiële systemen vormen een barrière tussen uw interne netwerk en onbetrouwbare externe netwerken en onderzoeken elk datapakket dat probeert de grens over te steken. Volgens recente cybersecurity-rapporten verkleinen organisaties met correct geconfigureerde firewalls het risico op een datalek met wel 60%, waardoor ze een van de meest effectieve beveiligingsinvesteringen zijn. Het is echter belangrijk te begrijpen dat firewalls fundamenteel maar geen op zichzelf staande oplossingen zijn—ze moeten samenwerken met andere beveiligingsmaatregelen om een volledige bescherming te bieden tegen het steeds veranderende dreigingslandschap.

Firewalls gebruiken geavanceerde dreigingsblokkeringsmechanismen om kwaadaardig verkeer te identificeren en te stoppen voordat het uw systemen bereikt. Het proces begint met pakketinspectie, waarbij firewalls de inhoud en headers van datapakketten onderzoeken om verdachte patronen of bekende dreigingen te herkennen. Regelgebaseerde filtering stelt beheerders in staat specifieke beleidsregels op te stellen die bepalen welk verkeer is toegestaan of geweigerd op basis van bron, bestemming, poort en protocol. Stateful inspection is een geavanceerde techniek die de status van netwerkverbindingen bijhoudt, eerdere interacties onthoudt en intelligente beslissingen neemt over of nieuwe pakketten bij legitieme sessies horen. Een firewall kan bijvoorbeeld een ongeautoriseerde poging om toegang te krijgen tot de databaseserver van uw bedrijf blokkeren door te herkennen dat het verbindingsverzoek in strijd is met uw beveiligingsbeleid. Een ander praktijkvoorbeeld is het detecteren van een met malware geïnfecteerde computer van een medewerker die probeert te communiceren met een bekend command-and-control server, waarna die verbinding direct wordt beëindigd. Zo gaan firewalls om met verschillende dreigingstypen:

| Dreigingstype | Detectiemethode | Blokkeringsmechanisme |

|---|---|---|

| Malware/Virussen | Handtekeningherkenning, gedragsanalyse | Poortblokkering, verkeersfiltering |

| Ongeautoriseerde Toegang | IP-adrescontrole, poortmonitoring | Toegang weigeren, verbinding beëindigen |

| DDoS-aanvallen | Analyse van verkeersvolume, patroonherkenning | Snelheidsbeperking, IP-blacklisting |

| Phishing/Social Engineering | URL-filtering, inhoudsinspectie | Domeinblokkering, e-mailfiltering |

Moderne organisaties kunnen kiezen uit verschillende firewalltypen, elk met een ander beschermingsniveau en mate van verfijning. Packet-filtering firewalls zijn de meest basale optie en onderzoeken alleen pakketheaders om op basis van eenvoudige regels verkeer toe te staan of te weigeren. Stateful inspection firewalls bieden verbeterde bescherming door verbindingstoestanden bij te houden en applicatielaagprotocollen te begrijpen, wat betere beveiliging biedt dan eenvoudige pakketfiltering. Next-Generation Firewalls (NGFW’s) zijn de huidige industriestandaard en combineren traditionele firewallmogelijkheden met geavanceerde functies zoals deep packet inspection, intrusion prevention, applicatiebewustzijn en integratie van dreigingsinformatie. Web Application Firewalls (WAF’s) zijn gespecialiseerd in het beschermen van webapplicaties tegen aanvallen zoals SQL-injectie en cross-site scripting. Cloudgebaseerde firewalls bieden bescherming aan cloudomgevingen en thuiswerkers, terwijl virtuele firewalls netwerksegmentatie binnen datacenters mogelijk maken. NGFW’s bieden bijzondere voordelen omdat ze applicaties kunnen identificeren en beheren, ongeacht poort of protocol, zero-day dreigingen kunnen detecteren via gedragsanalyse en realtime dreigingsinformatie kunnen leveren zodat uw verdediging up-to-date blijft tegen nieuwe aanvallen.

| Firewalltype | Belangrijkste Kenmerken | Beste Toepassing | Beschermingsniveau |

|---|---|---|---|

| Packet-Filtering Firewalls | Onderzoekt alleen pakketheaders; eenvoudige filtering | Kleine netwerken met basisbehoefte aan beveiliging | Basis |

| Stateful Inspection Firewalls | Houdt verbindingstoestanden bij; begrijpt context | Traditionele bedrijfsnetwerken | Gemiddeld |

| Proxy Firewalls | Fungeert als tussenpersoon; inspectie op applicatieniveau | Organisaties met behoefte aan contentfiltering | Gemiddeld |

| Next-Generation Firewalls (NGFW) | Inclusief IPS, URL-filtering, malwarepreventie, applicatiebewustzijn | Grote ondernemingen met complexe behoeften | Geavanceerd |

| Web Application Firewalls (WAF) | Gespecialiseerde bescherming van webapplicaties; verdedigt tegen applicatielaagaanvallen | Organisaties met webapplicaties en API’s | Gespecialiseerd |

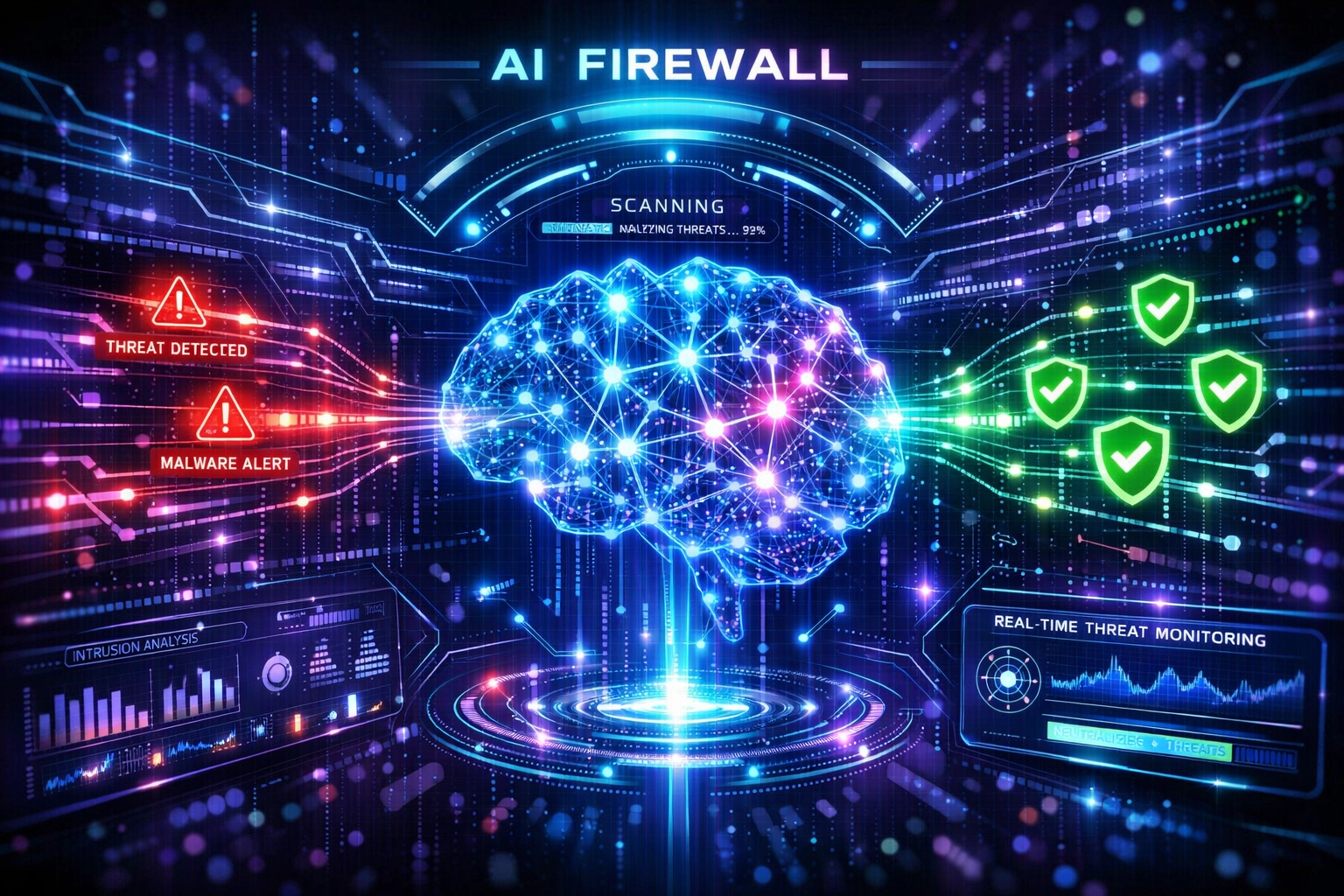

| AI-Aangedreven Firewalls | Gebruikt machine learning om afwijkingen en nieuwe dreigingen te detecteren | Organisaties met geavanceerde dreigingen | Geavanceerd |

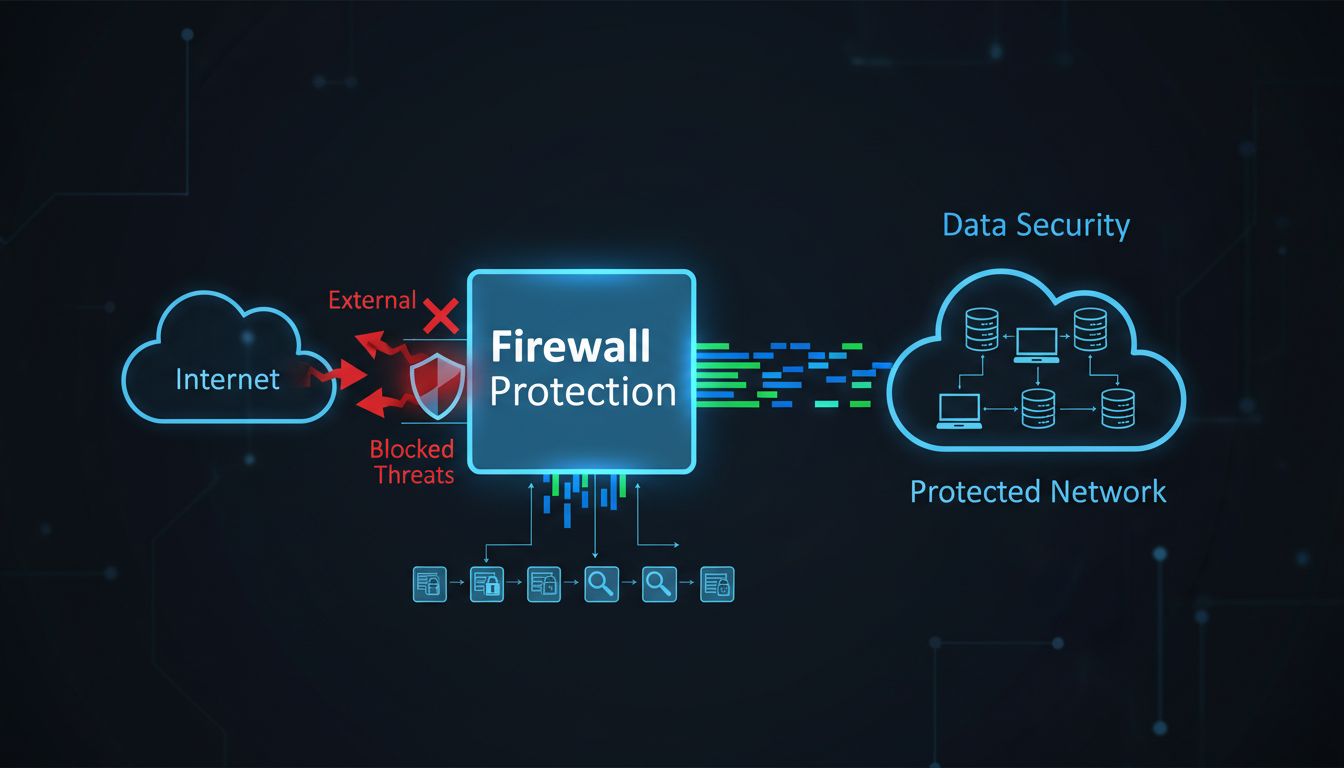

Effectieve firewall-implementatiestrategieën vereisen zorgvuldige planning om maximale bescherming te garanderen over uw gehele netwerkinfrastructuur. Perimeterimplementatie plaatst firewalls aan de netwerkgrens om al het inkomend en uitgaand verkeer te filteren, wat de eerste verdedigingslinie vormt tegen externe dreigingen. Interne segmentatie gebruikt firewalls om uw netwerk te verdelen in beveiligde zones, zodat laterale bewegingen worden beperkt als een aanvaller toch de perimeter weet te doorbreken. Een defense-in-depth aanpak implementeert meerdere firewall-lagen op verschillende netwerkniveaus, zodat als één laag wordt overwonnen, er altijd nog extra barrières aanwezig zijn. Deze gelaagde aanpak is bijzonder effectief omdat geen enkele beveiligingstool alle dreigingen kan stoppen—elke laag onderschept andere aanvalstypen en biedt redundantie als één systeem faalt.

Firewalls effectief inzetten vereist meer dan alleen de technologie installeren; het vraagt om doordachte configuratie en doorlopend beheer. Organisaties moeten duidelijke beveiligingsbeleid opstellen voordat firewallregels worden geïmplementeerd, zodat de regels aansluiten bij bedrijfsdoelstellingen en regelgeving. Regelmatige audits van firewallregels helpen overbodige regels op te sporen, conflicten te verwijderen en aansluiting te houden met de huidige bedrijfsvoering. Uitgebreide logregistratie en monitoring van alle firewallactiviteiten stellen beveiligingsteams in staat afwijkingen te detecteren, incidenten te onderzoeken en het beveiligingsniveau te begrijpen. Nieuwe regels eerst testen in een testomgeving voorkomt onbedoelde blokkering van legitiem verkeer of het ontstaan van beveiligingsgaten. Dit zijn de essentiële configuratiepraktijken die beveiligingsprofessionals aanbevelen:

Firewalls bieden aanzienlijke compliance- en regelgevingsvoordelen die verder gaan dan alleen basisdreigingspreventie. Organisaties die onder de AVG vallen profiteren van firewall-gebaseerde gegevensbescherming en toegangscontrole die naleving van privacywetgeving aantonen. HIPAA-gereguleerde zorginstellingen vertrouwen op firewalls om gevoelige patiëntgegevens te beschermen en om te voldoen aan de wettelijk verplichte beveiligingsmaatregelen. PCI DSS-normen voor betalingstransacties vereisen expliciet firewalls als fundamentele beveiligingsmaatregel, waardoor ze verplicht zijn voor elke organisatie die creditcardgegevens verwerkt. Gedetailleerde audit trails die via firewall-logging worden gegenereerd, dienen als bewijs van beveiligingsmaatregelen bij audits en onderzoeken. Deze uitgebreide registraties tonen aan dat uw organisatie passende voorzorgsmaatregelen heeft genomen om gevoelige gegevens te beschermen, wat essentieel is om goedgekeurd te worden tijdens audits en forse boetes te voorkomen.

Ondanks hun cruciale rol hebben firewalls belangrijke beperkingen die organisaties moeten begrijpen en aanpakken. Interne dreigingen van medewerkers of opdrachtnemers met legitieme toegang kunnen firewallcontroles omzeilen, waardoor extra monitoring en toegangscontrole noodzakelijk zijn. Geavanceerde, aanhoudende dreigingen (APT’s) van geavanceerde aanvallers gebruiken vaak technieken die specifiek zijn ontworpen om firewalldetectie te ontwijken. Zero-day kwetsbaarheden—voorheen onbekende beveiligingslekken—kunnen niet door firewalls worden geblokkeerd totdat leveranciers patches uitbrengen en beveiligingsteams de regels bijwerken. Deze beperkingen tonen aan waarom gelaagde beveiliging noodzakelijk is; firewalls moeten samenwerken met endpoint-beveiliging, gebruikersopleidingen en aanvullende tools zoals Intrusion Detection/Prevention Systems (IDS/IPS), Security Information and Event Management (SIEM)-platforms en Endpoint Detection and Response (EDR)-oplossingen. Een alomvattende beveiligingsstrategie erkent dat firewalls krachtig maar niet allesomvattend zijn en dat overlappende verdedigingslagen nodig zijn voor een robuuste bescherming.

Opkomende trends in firewalltechnologie veranderen de manier waarop organisaties zich beschermen tegen moderne dreigingen. Kunstmatige intelligentie en machine learning stellen firewalls in staat afwijkend gedrag te herkennen en geavanceerde aanvallen te identificeren die traditionele, regelgebaseerde systemen zouden missen. Realtime dreigingsdetectie op basis van gedragsanalyse maakt het mogelijk om dreigingen direct te herkennen en blokkeren, in plaats van alleen op bekende handtekeningen te vertrouwen. Cloud-native firewalls ontwikkelen zich om containerapplicaties en microservices-architecturen te beschermen, waarmee ze inspelen op de beveiligingsuitdagingen van moderne applicatieontwikkeling. Security orchestration integreert firewalls met andere beveiligingstools, waardoor geautomatiseerde reacties op gedetecteerde dreigingen mogelijk worden en de reactietijd van uren tot seconden wordt teruggebracht. Predictieve preventie gebruikt dreigingsinformatie en historische data om aanvallen te voorspellen voordat ze plaatsvinden, waardoor beveiliging verschuift van reactief naar proactief. Deze innovaties tonen aan dat firewalltechnologie blijft evolueren en organisaties steeds geavanceerdere tools biedt om nieuwe dreigingen te bestrijden.

Firewalls succesvol implementeren vereist een gestructureerde aanpak die rekening houdt met de unieke behoeften en dreigingslandschap van uw organisatie. Begin met een uitgebreide beveiligingsanalyse om uw kritieke assets te identificeren, uw huidige kwetsbaarheden te begrijpen en het juiste niveau van firewallbescherming te bepalen. Het kiezen van het juiste firewalltype hangt af van de complexiteit van uw netwerk, uw budget en beveiligingsvereisten—een klein bedrijf kan beginnen met een stateful inspection firewall, terwijl een grote onderneming beter NGFW’s kan overwegen. Zorgvuldige planning van firewallregels, netwerksegmentatie en implementatielocaties zorgt ervoor dat uw implementatie maximale bescherming biedt zonder legitieme bedrijfsprocessen te verstoren. Grondig testen in een gecontroleerde omgeving valideert of uw firewallconfiguratie werkt zoals bedoeld voordat deze in productie wordt genomen. Training van personeel zorgt ervoor dat uw IT-team begrijpt hoe firewallbeheer, regelcreatie en incidentrespons werken. Doorlopende onderhoud en regelmatige updates zorgen ervoor dat uw firewall up-to-date blijft met de nieuwste dreigingsinformatie en beveiligingspatches, zodat u beschermd bent tegen nieuw ontdekte kwetsbaarheden en opkomende aanvalstechnieken.

Firewalls fungeren als de eerste verdedigingslinie door de gegevensstroom tussen uw netwerk en het internet te monitoren, verdachte activiteiten eruit te filteren en ongeautoriseerde toegang te blokkeren voordat dreigingen uw systemen kunnen binnendringen.

Hardwarefirewalls zijn fysieke apparaten die tussen uw netwerk en het internet worden geplaatst en alle aangesloten systemen beschermen. Softwarefirewalls worden geïnstalleerd op individuele apparaten en bieden lokale bescherming. De meeste organisaties gebruiken beide typen samen voor een uitgebreide bescherming—hardwarefirewalls beschermen de netwerkperimeter terwijl softwarefirewalls individuele eindpunten beveiligen.

Firewallregels dienen regelmatig te worden herzien en bijgewerkt, bij voorkeur elk kwartaal of wanneer er significante veranderingen in uw netwerkinfrastructuur plaatsvinden. Updates zijn ook noodzakelijk wanneer er nieuwe applicaties, apparaten of toegangsrechten worden geïntroduceerd. Daarnaast moeten regels onmiddellijk worden aangepast wanneer er nieuwe dreigingen of kwetsbaarheden worden ontdekt.

Hoewel firewalls zeer effectief zijn tegen veel dreigingen, kunnen ze niet tegen alle aanvalstypen beschermen. Ze zijn bijzonder sterk tegen ongeautoriseerde toegang en netwerkgebaseerde aanvallen, maar minder effectief tegen interne dreigingen, social engineering en zero-day kwetsbaarheden. Daarom moeten firewalls deel uitmaken van een gelaagde beveiligingsstrategie die ook endpoint-beveiliging, gebruikersopleiding en systemen voor dreigingsdetectie omvat.

Deep Packet Inspection is een geavanceerde firewalltechniek waarbij de daadwerkelijke inhoud van datapakketten wordt onderzocht, niet alleen de headers. Hierdoor kunnen firewalls malware, ongeautoriseerde applicaties en verborgen kwaadaardige code in versleuteld verkeer detecteren. DPI maakt meer geavanceerde dreigingsdetectie mogelijk, maar vereist meer verwerkingskracht dan basispakketfiltering.

Firewalls maken veilig thuiswerken mogelijk door Virtual Private Network (VPN)-verbindingen te ondersteunen die gegevens tussen externe gebruikers en bedrijfsnetwerken versleutelen. Ze monitoren ook endpoint-activiteiten om ongewoon gedrag of ongeautoriseerde toegangspogingen te detecteren. Zo kunnen externe medewerkers veilig toegang krijgen tot bedrijfsbronnen, waar zij zich ook bevinden.

De kosten van firewalls variëren sterk op basis van type en functionaliteit. Softwarefirewalls voor individuele apparaten kosten $50-200 per jaar, terwijl hardwarefirewalls voor ondernemingen of next-generation firewalls kunnen variëren van $5.000 tot $50.000+ afhankelijk van prestatie-eisen en geavanceerde functies. Cloudgebaseerde firewalls werken meestal met abonnementsmodellen vanaf $100-500 per maand.

Moderne firewalls integreren naadloos met beveiligingsecosystemen zoals endpoint-beveiligingsplatforms, intrusion detection systems en Security Information and Event Management (SIEM)-platforms. Deze integratie maakt gecentraliseerd dreigingsbeheer, geautomatiseerde reacties op gedetecteerde dreigingen en volledig inzicht in uw beveiligingsinfrastructuur mogelijk.

Ja, firewalls zijn essentieel voor kleine bedrijven. Kleine organisaties zijn vaak doelwit van hackers omdat ze meestal beperkte interne beveiligingsmiddelen hebben. Een goed geconfigureerde firewall biedt kosteneffectieve bescherming tegen veelvoorkomende dreigingen, helpt te voldoen aan wet- en regelgeving en toont aan dat u zorgvuldig omgaat met klantgegevens.

Firewalls zijn essentieel, maar ze zijn slechts het begin. PostAffiliatePro helpt u bij het opbouwen van een complete beveiligingsstrategie voor uw affiliate netwerk en bedrijfsvoering.

Leer hoe anti-malwaresoftware uw bedrijf beschermt tegen kwaadaardige dreigingen, phishingaanvallen en ransomware.

Post Affiliate Pro neemt cyberbeveiliging zeer serieus. Ontdek welke beveiligingsmaatregelen we gebruiken om je gegevens te beschermen tegen hackers.

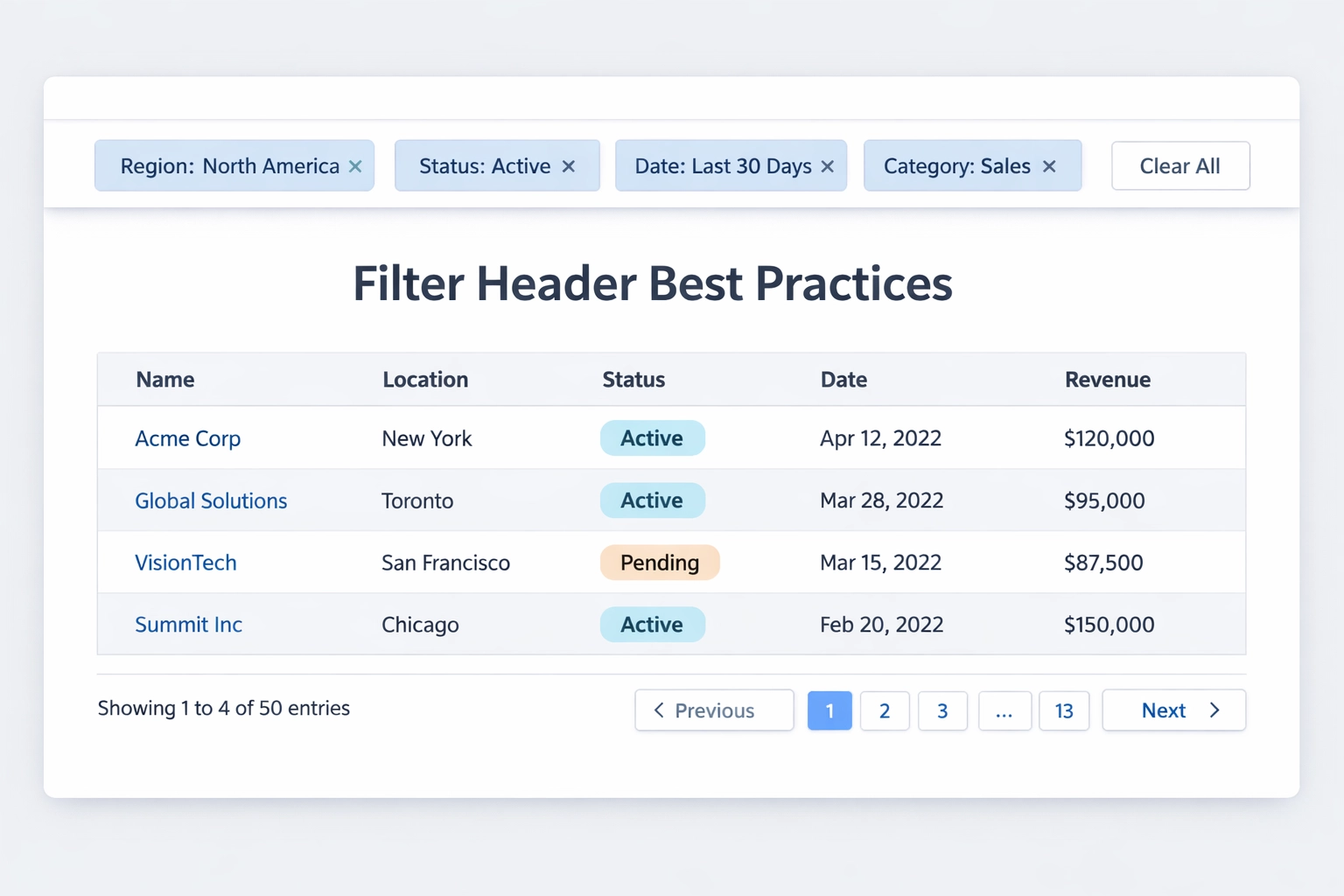

Ontdek hoe zichtbare filterheaders de bruikbaarheid verbeteren door geselecteerde filters te tonen, zelfs wanneer ze zijn geminimaliseerd.

Cookie Toestemming

We gebruiken cookies om uw browse-ervaring te verbeteren en ons verkeer te analyseren. See our privacy policy.