Wat betekent het om op een whitelist te staan?

Ontdek wat whitelisting betekent in cybersecurity, hoe het werkt en waarom het essentieel is voor de beveiliging van affiliate marketing. Leer over de verschill...

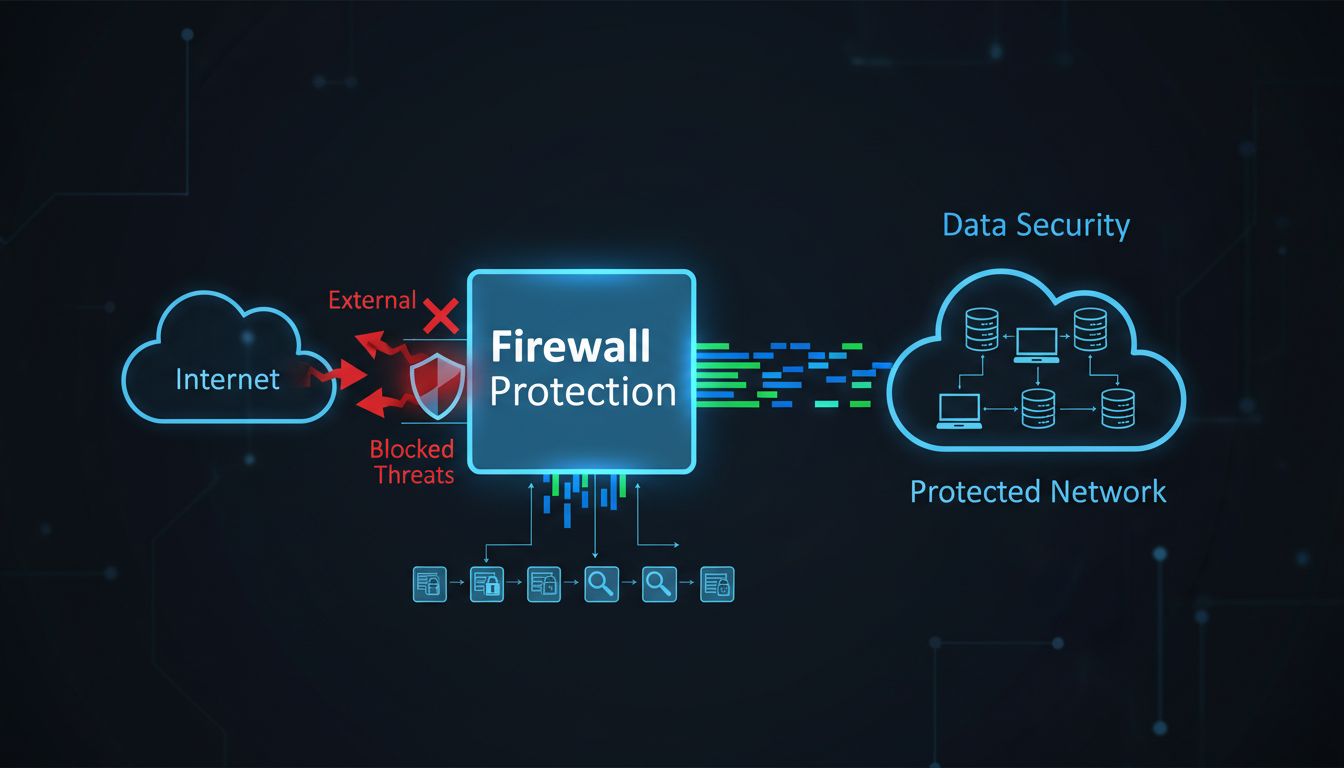

Ontdek hoe firewalls in 2025 dienen als de eerste verdedigingslinie tegen datalekken. Leer over firewalltypes, beveiligingsmechanismen en best practices voor het beschermen van je netwerkinfrastructuur.

Firewalls fungeren als de eerste verdedigingslinie door de gegevensstroom tussen je netwerk en het internet te monitoren, verdachte activiteiten te filteren en ongeautoriseerde toegang te blokkeren voordat dreigingen je systemen kunnen binnendringen.

Firewalls vormen een van de belangrijkste onderdelen van moderne cybersecurity-infrastructuur en dienen als essentiële barrière tussen je vertrouwde interne netwerk en het onbetrouwbare externe internet. Een firewall is in de basis een netwerkbeveiligingsapparaat dat inkomend en uitgaand netwerkverkeer monitort en beheert op basis van vooraf ingestelde beveiligingsregels en -beleid. Door elk datapakket dat probeert het netwerk te passeren te inspecteren, nemen firewalls realtime beslissingen of verkeer wordt toegelaten of geblokkeerd, waardoor ongeautoriseerde toegang en kwaadaardige inhoud effectief worden tegengehouden voordat deze je systemen kunnen bereiken. Deze poortwachtersfunctie is al ruim 25 jaar centraal binnen netwerkbeveiliging, en ondanks de evolutie van cyberdreigingen blijven firewalls onmisbaar binnen een allesomvattende beveiligingsstrategie.

Het belangrijkste mechanisme waarmee firewalls beschermen tegen datalekken is verkeersfiltering en inspectie. Wanneer gegevens je netwerk proberen te betreden of te verlaten, controleert de firewall de headers en inhoud van de pakketten en vergelijkt deze met de ingestelde beveiligingsregels. Deze regels geven gewoonlijk aan welke IP-adressen, poorten en protocollen zijn toegestaan of geweigerd. Door een “weigeren tenzij toegestaan”-benadering te hanteren, kunnen organisaties ervoor zorgen dat alleen expliciet geautoriseerd verkeer door de firewall mag, waardoor het aanvalsoppervlak voor potentiële dreigingen drastisch wordt verkleind. Dankzij deze proactieve filterfunctie worden veelvoorkomende aanvalsvectoren—including malware, pogingen tot ongeautoriseerde toegang en data-exfiltratie—gestopt voordat ze je netwerkinfrastructuur kunnen compromitteren.

Moderne firewalls gebruiken geavanceerde monitoringtechnieken om netwerkverkeer op meerdere lagen van het OSI-model te inspecteren. Op het meest basale niveau analyseren packet-filtering firewalls de packet headers met bron- en bestemmings-IP-adressen, poortnummers en protocoltypes. Hedendaagse firewalls zijn echter veel verder geëvolueerd dan eenvoudige header-inspectie en bieden stateful inspection, waarmee de toestand van netwerkverbindingen gedurende hun hele levenscyclus wordt gevolgd. Hierdoor kan de firewall het verband tussen netwerkcommunicatie begrijpen en onderscheid maken tussen legitiem verkeer dat bij een bestaande verbinding hoort en verdacht verkeer dat ongeautoriseerde verbindingen probeert te starten. Stateful-inspectie-firewalls houden connectietabellen bij waarin actieve sessies worden geregistreerd, waardoor ze intelligentere beslissingen kunnen nemen over welke pakketten bij legitieme communicatie horen en welke mogelijk een dreiging vormen.

Deep packet inspection (DPI) is een andere belangrijke vooruitgang in firewalltechnologie, waarbij firewalls niet alleen de headers maar ook de daadwerkelijke inhoud van datapakketten onderzoeken. Deze mogelijkheid stelt firewalls in staat om specifieke soorten dreigingen te identificeren en blokkeren die zich kunnen verschuilen in ogenschijnlijk legitiem verkeer, zoals malware in bestanden, SQL-injecties in webverzoeken of gevoelige data die het netwerk probeert te verlaten. Door de daadwerkelijke gegevens te analyseren, kunnen firewalls fijnmazige beveiligingsregels afdwingen en geavanceerde aanvallen voorkomen die traditionele header-filtering zouden omzeilen. Daarnaast kunnen moderne firewalls inspectie op applicatieniveau uitvoeren, waardoor ze begrijpen welke specifieke applicaties netwerkverkeer genereren en applicatiegerichte beveiligingsregels toepassen. Dit betekent dat een firewall bijvoorbeeld webverkeer kan toestaan maar filesharing-applicaties kan blokkeren, of e-mailverkeer toestaat terwijl chat-apps worden beperkt, zodat organisaties precieze controle over netwerkgebruik krijgen.

Het firewall-landschap is aanzienlijk geëvolueerd, met verschillende typen firewalls die uiteenlopende niveaus van bescherming en geavanceerdheid bieden. Inzicht in deze verschillende soorten helpt organisaties bij het selecteren van de meest geschikte oplossing voor hun specifieke beveiligingsbehoeften en netwerkinfrastructuur.

| Type firewall | Belangrijkste kenmerken | Beste gebruikssituatie | Beschermingsniveau |

|---|---|---|---|

| Packet-Filtering Firewalls | Inspecteert alleen pakket-headers; eenvoudige regelgebaseerde filtering | Kleine netwerken met basisbehoeften | Basis |

| Stateful Inspection Firewalls | Houdt verbindingstoestanden bij; begrijpt context | Traditionele bedrijfsnetwerken | Gemiddeld |

| Proxy Firewalls | Werkt als tussenpersoon; inspectie op applicatieniveau | Organisaties die contentfiltering vereisen | Gemiddeld |

| Next-Generation Firewalls (NGFW) | Bevat IPS, URL-filtering, malwarepreventie, applicatiebewustzijn | Enterprise-netwerken met complexe eisen | Geavanceerd |

| Web Application Firewalls (WAF) | Gespecialiseerde bescherming voor webapplicaties; verdedigt tegen aanvallen op applicatieniveau | Organisaties met webapplicaties en API’s | Gespecialiseerd |

| AI-gestuurde firewalls | Maakt gebruik van machine learning om afwijkingen en nieuwe dreigingen te detecteren | Organisaties die geconfronteerd worden met geavanceerde dreigingen | Geavanceerd |

Next-generation firewalls (NGFW’s) zijn tegenwoordig de standaard in netwerkbeveiliging voor bedrijven. Ze combineren traditionele firewallfunctionaliteit met intrusion prevention systems (IPS), URL-filtering, malwarebescherming en applicatiezichtbaarheid en -controle. NGFW’s kunnen de specifieke applicaties identificeren die netwerkverkeer genereren en handhaven beleid op basis van applicatietype in plaats van alleen poortnummers—essentieel omdat moderne dreigingen vaak standaardpoorten gebruiken om detectie te ontwijken. Deze firewalls integreren threat intelligence-feeds met realtime informatie over opkomende dreigingen en kunnen daardoor automatisch bekende kwaadaardige IP-adressen en domeinen blokkeren. Ook kunnen NGFW’s SSL/TLS-inspectie uitvoeren, waarbij versleuteld verkeer wordt ontsleuteld, gescand op dreigingen en weer opnieuw versleuteld, zodat kwaadaardige inhoud zich niet kan verbergen binnen gecodeerde communicatie.

Hoewel firewalls de eerste verdedigingslinie vormen, benadrukken beveiligingsexperts dat firewalls alleen niet voldoende bescherming bieden tegen het volledige spectrum van moderne cyberdreigingen. Geavanceerde aanhoudende dreigingen (APT’s), insider threats en zero-day kwetsbaarheden kunnen mogelijk firewallbescherming omzeilen of doorbreken. Daarom dienen organisaties defense-in-depth strategieën te implementeren met gelaagde beveiligingsmaatregelen. Firewalls aan de netwerkperimeter bieden zicht op al het verkeer dat de organisatie binnenkomt of verlaat, en blokkeren het gros van de externe dreigingen voordat deze interne systemen bereiken. Voor dreigingen die toch door de netwerkgrens komen, kunnen interne firewalls het netwerk segmenteren in kleinere zones, waardoor het voor aanvallers moeilijker wordt zich lateraal te verplaatsen en gevoelige data te bereiken.

Netwerksegmentatie met interne firewalls creëert gescheiden beveiligingszones met verschillende niveaus van vertrouwen en toegangscontrole. Zo kan een firewall het algemene gebruikersnetwerk scheiden van het netwerk met databaseservers, waarbij expliciete autorisatie vereist is voor communicatie tussen deze zones. Deze aanpak beperkt de schade als een aanvaller een gebruikerswerkstation weet te compromitteren, omdat hij niet automatisch toegang heeft tot kritieke systemen zonder extra firewallcontroles te passeren. Identity-based inspectie in moderne firewalls voegt nog een laag verfijning toe door toegangsbeslissingen te baseren op gebruikersidentiteit en -rol in plaats van enkel netwerkadres. Hierdoor kan een firewall beleid afdwingen als “alleen finance-medewerkers mogen bij de boekhoudkundige database” of “alleen bevoegde beheerders mogen het configuratiebeheersysteem benaderen”, wat zorgt voor gedetailleerde controle over wie toegang heeft tot welke resources.

Effectieve inzet van firewalls vereist zorgvuldige planning en voortdurend beheer om de beveiliging te waarborgen. Organisaties dienen te beginnen met het opstellen van duidelijke beveiligingsrichtlijnen waarin staat welk verkeer is toegestaan en wat wordt geweigerd, met als voorkeur standaard alles te weigeren en alleen noodzakelijke communicatie toe te staan. Firewallregels moeten zo specifiek mogelijk zijn om te voorkomen dat te brede regels per ongeluk ongewenst verkeer toestaan of beveiligingslekken veroorzaken. In plaats van bijvoorbeeld al het verkeer uit een bepaald IP-bereik toe te staan, dienen organisaties de exacte poorten en protocollen te specificeren die nodig zijn voor legitieme bedrijfscommunicatie. Regelmatige audits van firewallregels zijn essentieel, omdat regels zich in de loop der tijd opstapelen en verouderde of overbodige regels kwetsbaarheden of prestatieproblemen kunnen veroorzaken.

Updates en patches voor firewalls moeten tijdig worden geïnstalleerd om nieuwe kwetsbaarheden in de firewallsoftware zelf te verhelpen. Net als andere software kunnen firewalls beveiligingslekken bevatten die aanvallers kunnen misbruiken om bescherming te omzeilen, dus tijdig patchen is cruciaal. Organisaties moeten een change management-proces hanteren voor firewallupdates dat veiligheid en operationele stabiliteit in balans houdt, door updates eerst in testomgevingen te implementeren voordat ze in productie gaan. Continue monitoring van firewall-logs en waarschuwingen biedt inzicht in aanvalspogingen en verdachte activiteiten, zodat beveiligingsteams nieuwe dreigingen kunnen identificeren en firewallregels kunnen aanpassen. Veel organisaties zetten Security Information and Event Management (SIEM)-systemen in die firewall-logs combineren met andere beveiligingsdata, wat correlatieanalyses mogelijk maakt om geavanceerde, meervoudige aanvallen te detecteren die anders onopgemerkt blijven.

Het dreigingslandschap blijft zich ontwikkelen, met aanvallers die steeds geavanceerdere technieken ontwikkelen om traditionele firewallbescherming te omzeilen. Versleuteld verkeer is de norm geworden, waardoor het voor firewalls onmogelijk is de inhoud te inspecteren zonder decryptie. Dit heeft geleid tot de ontwikkeling van firewalls met SSL/TLS-inspectie, hoewel dit gevolgen heeft voor privacy en prestaties. Zero-day kwetsbaarheden—beveiligingslekken die nog niet bekend zijn bij leveranciers—vormen een andere uitdaging, omdat firewalls dergelijke aanvallen niet kunnen blokkeren zonder kennis van het lek. Moderne firewalls bevatten daarom steeds vaker gedragsanalyse en anomaliedetectie om verdachte activiteiten te herkennen, zelfs als de aanvalstechniek onbekend is.

Kunstmatige intelligentie en machine learning transformeren firewallmogelijkheden, doordat systemen leren van historische data en nieuwe aanvalspatronen herkennen die afwijken van normaal netwerkgedrag. AI-gestuurde firewalls kunnen grote hoeveelheden netwerkverkeer analyseren om normaal gedrag vast te stellen en afwijkingen te signaleren die op een aanval of inbraak duiden. Deze systemen kunnen zich in realtime aanpassen aan nieuwe dreigingen zonder handmatige regelupdates, en beschermen zo tegen opkomende aanvallen die traditionele firewalls zouden missen. Daarnaast zijn cloudgebaseerde en virtuele firewalls steeds belangrijker naarmate organisaties overstappen op hybride en multi-cloudomgevingen, waardoor bescherming mogelijk blijft ongeacht waar applicaties of data zich bevinden.

Veel regelgeving en industriestandaarden eisen de implementatie van firewalls als fundamentele beveiligingsmaatregel. Nalevingsvereisten als PCI DSS (Payment Card Industry Data Security Standard), HIPAA (Health Insurance Portability and Accountability Act) en GDPR (General Data Protection Regulation) verplichten organisaties firewalls als onderdeel van hun beveiligingsinfrastructuur in te zetten. Deze regelgeving erkent dat firewalls essentieel zijn om gevoelige gegevens te beschermen en ongeautoriseerde toegang te voorkomen, waarmee firewallimplementatie niet alleen best practice is, maar ook een wettelijke verplichting voor veel organisaties. Naast wettelijke naleving helpen firewalls organisaties ook om te voldoen aan sectorstandaarden en raamwerken zoals ISO 27001, NIST Cybersecurity Framework en CIS Controls, die allemaal het belang van netwerkperimeterbescherming onderstrepen.

Organisaties moeten hun firewallconfiguraties, regels en beveiligingsbeleid documenteren om naleving met relevante wet- en regelgeving aan te tonen. Deze documentatie dient meerdere doelen: het levert bewijs van beveiligingsmaatregelen aan auditors en toezichthouders, vergemakkelijkt kennisoverdracht bij personeelswisselingen en zorgt voor consistente handhaving van beleid binnen de organisatie. Regelmatige security-assessments en penetratietests moeten ook de effectiviteit van firewalls evalueren, om zeker te stellen dat firewalls correct zijn geconfigureerd en functioneren zoals bedoeld. Onafhankelijke beveiligingsbeoordelingen kunnen bevestigen dat firewallbescherming aan wettelijke eisen en best practices voldoet en eventuele hiaten of misconfiguraties aan het licht brengen.

Firewalls blijven in 2025 de hoeksteen van netwerkbeveiliging en bieden essentiële bescherming tegen het merendeel van externe dreigingen die organisaties proberen binnen te dringen. Door al het verkeer te monitoren en filteren dat het netwerk passeert, voorkomen firewalls ongeautoriseerde toegang, blokkeren ze malware en beschermen ze gevoelige data tegen exfiltratie. Organisaties moeten echter beseffen dat firewalls slechts één onderdeel zijn van een allesomvattende beveiligingsstrategie, die ook endpointbescherming, intrusion detection, security awareness-training en incident response moet omvatten. De evolutie van firewalls—van eenvoudige packet filters tot AI-gestuurde systemen die nieuwe dreigingen kunnen herkennen—onderstreept de voortdurende inzet om cyberdreigingen voor te blijven.

Voor organisaties die hun beveiligingsniveau willen verhogen, moet het implementeren of upgraden van firewalls prioriteit krijgen, met speciale aandacht voor next-generation firewalls die geavanceerde dreigingsbescherming bieden. Regelmatig onderhoud, monitoring en updates zorgen ervoor dat firewalls effectief blijven beschermen naarmate het dreigingslandschap evolueert. Door sterke firewallbescherming te combineren met andere beveiligingsmaatregelen en een organisatiebrede security-cultuur, kunnen bedrijven het risico op datalekken aanzienlijk verkleinen en hun waardevolste bezittingen beschermen tegen cyberdreigingen.

Net zoals firewalls netwerken beschermen tegen inbraken, beschermt PostAffiliatePro je affiliateprogramma met beveiliging op bedrijfsniveau, fraudedetectie en gegevensbescherming. Beveilig vandaag nog je affiliate-operaties.

Ontdek wat whitelisting betekent in cybersecurity, hoe het werkt en waarom het essentieel is voor de beveiliging van affiliate marketing. Leer over de verschill...

Post Affiliate Pro neemt cyberbeveiliging zeer serieus. Ontdek welke beveiligingsmaatregelen we gebruiken om je gegevens te beschermen tegen hackers.

Leer hoe webcrawlers werken, van seed-URL's tot indexering. Begrijp het technische proces, de verschillende typen crawlers, robots.txt-regels en hoe crawlers SE...

Cookie Toestemming

We gebruiken cookies om uw browse-ervaring te verbeteren en ons verkeer te analyseren. See our privacy policy.